使用Python語言調(diào)用零一萬物API實戰(zhàn)指南

一個名為 Helmet.js 的實用 Node.js 包能夠幫助你保護由 Express 應(yīng)用返回的 HTTP 頭。Express 是一個使用 Node.js 進行 HTTP 請求和響應(yīng)管理的框架。這款包允許你構(gòu)建中間件函數(shù)和路由,來執(zhí)行諸如處理錯誤、驗證數(shù)據(jù)和解析請求體等多種活動。

Express 是一個 Node.js 框架,借助其豐富的功能和工具,使構(gòu)建可靠且可擴展的在線應(yīng)用和 API 變得簡單。

盡管 HTTP 頭是 HTTP 協(xié)議的重要特性,但它們通常對終端用戶是不可見的。HTTP 頭提供了關(guān)于 HTTP 請求或響應(yīng)的重要元數(shù)據(jù),使客戶端(瀏覽器)和服務(wù)器能夠在一次事務(wù)中傳遞更多數(shù)據(jù)。

Helmet.js 提供了幾種中間件功能,可以用來在 HTTP 響應(yīng)中設(shè)置與安全相關(guān)的頭,包括 X-XSS-Protection、Strict-Transport-Security、Strict-Transport-Security 和內(nèi)容安全策略 (CSP)。

通過使用 Helmet,開發(fā)人員可以增強其 Web 應(yīng)用程序的安全性,防止各種攻擊,包括代碼注入、點擊劫持和跨站腳本攻擊 (XSS)。

開發(fā)人員可以通過使用 Helmet 的中間件服務(wù)設(shè)計 HTTP 頭,以減少其 Web 應(yīng)用程序中出現(xiàn)安全漏洞的可能性。

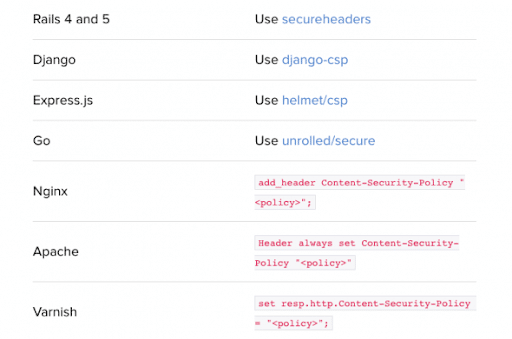

內(nèi)容安全策略 (CSP) 是 Helmet 的核心功能之一,它通過定義允許哪些來源加載網(wǎng)頁資源,幫助防止 XSS 和其他攻擊。通過更改 CSP 頭,可以接受或阻止的外部內(nèi)容類型包括腳本、樣式表和圖片等。

好的,是的,我們知道 Node.js 不是英國摩托車,但就像你應(yīng)該戴上 Norton Commando 頭盔一樣,你應(yīng)該使用 Helmet.js 來保護你的 Node.js 免受潛在的網(wǎng)絡(luò)攻擊。著名的 Node.js 軟件包 Helmet.js 可以通過監(jiān)控、管理和控制 HTTP 標頭來保護你的互聯(lián)網(wǎng)應(yīng)用程序。

內(nèi)容安全策略 (CSP) 是 Helmet.js 的核心功能之一,它可以通過定義哪些來源可以將資源加載到您的網(wǎng)頁上來幫助防止跨站點腳本 (XSS) 和其他攻擊。腳本、樣式表和圖片是可以通過更改其 CSP 標頭來接受或阻止的外部內(nèi)容類型的一些示例。

開發(fā)人員可以利用Helmet 的 CSP 功能大幅降低在線應(yīng)用程序出現(xiàn)安全問題的可能性,并增強其對有害攻擊的抵抗力。

Helmet.js HTTP 標頭安全性至關(guān)重要,原因如下:

首先,代碼注入、點擊劫持和跨站點腳本只是 Helmet.js 可以阻止的幾種 Web 應(yīng)用程序攻擊。

為了幫助阻止這些攻擊,Helmet 提供了可以設(shè)置 HTTP 標頭的中間件功能,如 X-XSS-Protection、Strict-Transport-Security (HSTS) 和 X-Content-Type-Options。

其次,使用 Helmet.js 保護 HTTP 標頭有助于提高在線應(yīng)用程序的安全性。通過安全地定義 HTTP 標頭,開發(fā)人員可以幫助防止未經(jīng)授權(quán)訪問敏感數(shù)據(jù),例如財務(wù)數(shù)據(jù)和用戶個人身份信息 (PII)。

第三,Helmet.js 還通過優(yōu)化 HTTP 標頭來加速 Web 應(yīng)用程序。開發(fā)人員可以通過使用cache-control和ETag等 HTTP 標頭減少網(wǎng)站部署的服務(wù)器查詢數(shù)量,從而加快頁面加載時間并改善用戶體驗。

第四,通過保護 HTTP 標頭,Helmet.js可以幫助在線應(yīng)用程序遵守各種安全標準和法律,例如支付卡行業(yè)數(shù)據(jù)安全標準(PCI DSS)。任何管理敏感數(shù)據(jù)(例如信用卡信息)的應(yīng)用程序都必須遵守這些規(guī)范。

最后,為了提高在線服務(wù)的安全性、有效性和合規(guī)性,需要使用 Helmet.js 進行 HTTP 標頭安全保護。開發(fā)人員可以使用 Helmet 的中間件技術(shù)提供適當(dāng)?shù)?HTTP 標頭,從而幫助避免攻擊、加強應(yīng)用程序的安全態(tài)勢并遵守重要的安全標準和法律。

使用 Helmet 設(shè)置內(nèi)容安全策略 (CSP) 是保護 Web 應(yīng)用程序的關(guān)鍵步驟。以下是設(shè)置 Helmet 內(nèi)容安全策略的步驟:

使用 npm 或 yarn 安裝 Helmet 包,它們是 JavaScript 和 Node.js 開發(fā)人員常用的兩個包管理器。它們便于管理項目的依賴項,依賴項是項目正常運行所需的任何代碼或庫。

npm install helmet或

yarn add helmet將 helmet 包導(dǎo)入到你的 Node.js 應(yīng)用程序中:

const helmet = require('helmet');使用 helmet.contentSecurityPolicy() 中間件函數(shù)來設(shè)置 CSP 策略:

app.use(helmet.contentSecurityPolicy({

directives: {

defaultSrc: ["'self'"],

scriptSrc: ["'self'", "'unsafe-inline'", 'example.com'],

styleSrc: ["'self'", "'unsafe-inline'"],

imgSrc: ["'self'", 'example.com'],

connectSrc: ["'self'"],

fontSrc: ["'self'"],

objectSrc: ["'none'"],

mediaSrc: ["'self'"]

}

}));在上述示例中,我們設(shè)置了以下指令:

defaultSrc: 將所有類型資源的默認來源設(shè)置為 'self'。scriptSrc: 將 JavaScript 代碼的允許來源設(shè)置為 'self'、'unsafe-inline'(允許內(nèi)聯(lián)腳本)和 example.com。styleSrc: 將 CSS 樣式的允許來源設(shè)置為 'self' 和 'unsafe-inline'(允許內(nèi)聯(lián)樣式)。imgSrc: 將圖片的允許來源設(shè)置為 'self' 和 example.com。connectSrc: 將網(wǎng)絡(luò)連接的允許來源設(shè)置為 'self'。fontSrc: 將字體的允許來源設(shè)置為 'self'。objectSrc: 將對象(如 Flash 和 Java applets)的允許來源設(shè)置為 'none'(禁止任何對象)。mediaSrc: 將媒體(如音頻和視頻)的允許來源設(shè)置為 'self'。在下面的示例中,我們將 default-src 指令設(shè)置為 'self',并在 HTTP 頭中設(shè)置。你也可以在 HTTP 頭中設(shè)置其他指令,但請確保它們與 helmet.contentSecurityPolicy() 中間件的指令對象匹配。

app.use((req, res, next) => {

res.setHeader('Content-Security-Policy', "default-src 'self';");

next();

});

總而言之,Helmet.js 是一個 Node.js 包,它提供中間件功能來保護 HTTP 響應(yīng)中的 HTTP 標頭,包括 X-XSS-Protection、Strict-Transport-Security 和內(nèi)容安全策略 (CSP)。CSP 可以通過指定允許哪些外部內(nèi)容源將資源加載到網(wǎng)頁上來防止代碼注入和跨站點腳本 (XSS) 攻擊。

利用 Helmet 的 CSP 功能,開發(fā)人員可以顯著降低其在線應(yīng)用程序出現(xiàn)安全問題的可能性,并提高其對有害攻擊的抵抗力。使用Helmet.js 保護 HTTP 標頭還可以提高在線應(yīng)用程序的安全性,優(yōu)化 HTTP 標頭,并確保符合各種安全標準和法律。

文章來源:What is a Helmet Content Security Policy, and Do You Need It?