大模型RAG技術:從入門到實踐

在 Web 應用開發中,獲取客戶端 IP 是防止 IP 欺詐、限制服務訪問的基礎。例如,在一個投票系統中,可以通過限制每個 IP 的投票次數來防止刷票。

在負載均衡和反向代理(如 Nginx)中,X-Forwarded-For 頭部可以幫助追蹤請求的源頭,特別是在多層代理存在的情況下。

在 Java Web 應用中,除了使用 request.getRemoteAddr(),還可以通過解析 X-Forwarded-For 來獲得客戶端的真實 IP。

public String getClientIp(HttpServletRequest request) {

String xff = request.getHeader("X-Forwarded-For");

if (xff == null) {

return request.getRemoteAddr();

} else {

return xff.contains(",") ? xff.split(",")[0].trim() : xff.trim();

}

}為了使 X-Forwarded-For 生效,Nginx 需要進行相應配置:

proxy_set_header X-Forwarded-For $proxy_add_x_forwarded_for;$proxy_add_x_forwarded_for 會將客戶端 IP 附加到請求的 X-Forwarded-For 頭部。

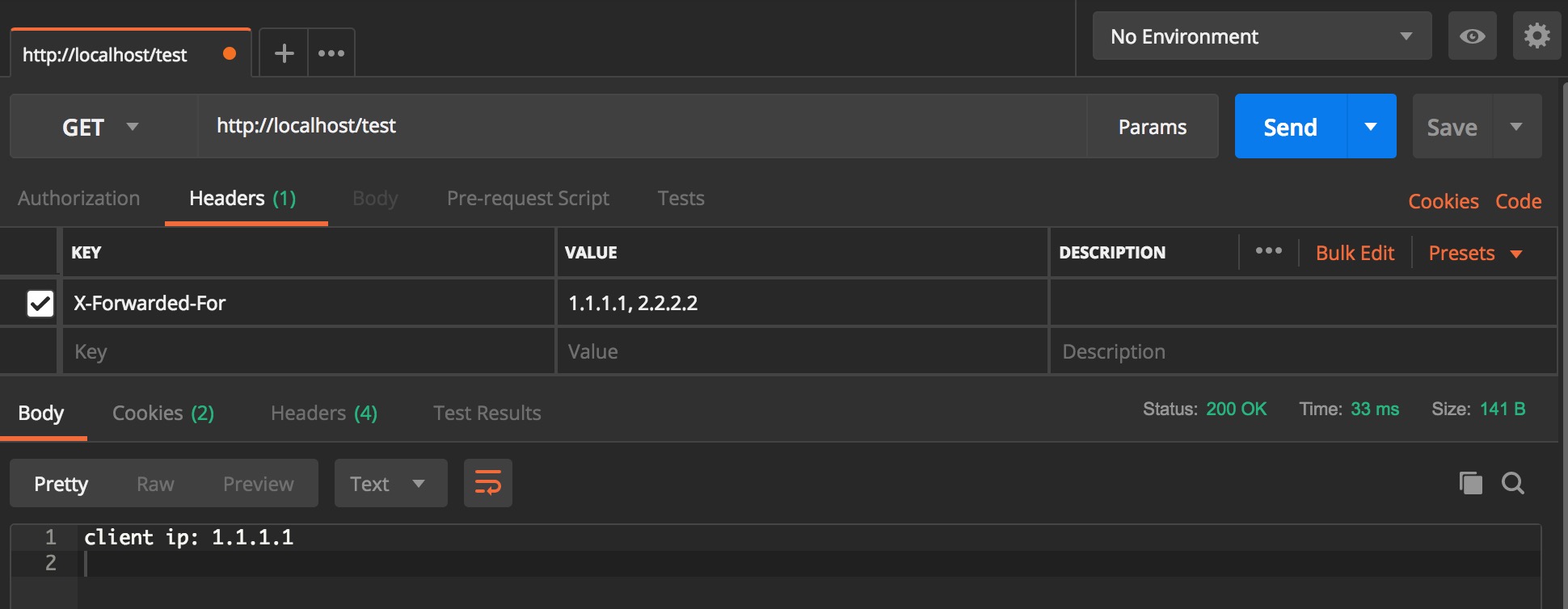

由于 X-Forwarded-For 是請求頭的一部分,它可以被客戶端偽造。攻擊者可以通過類似 Postman 的工具在請求中加入偽造的 X-Forwarded-For 頭,從而欺騙服務器獲取錯誤的客戶端 IP。

偽造的 X-Forwarded-For 可能導致服務器錯誤地識別訪問來源,從而影響基于 IP 的訪問限制策略。

在對外服務的 Nginx 上配置:

proxy_set_header X-Forwarded-For $remote_addr;使用 $remote_addr 直接獲取 TCP 連接的客戶端 IP,避免偽造的 X-Forwarded-For 影響。

通過 Tomcat 的 RemoteIpValve,可以實現從右向左遍歷 X-Forwarded-For 的 IP 地址,剔除內網 IP 和已知代理 IP,從而獲取可信任的客戶端 IP。

理解和正確使用 X-Forwarded-For 頭對于確保 Web 應用的安全和穩定運行是非常重要的。通過合理的配置和策略,可以有效防止 IP 欺詐和偽造帶來的風險。

問:什么是 X-Forwarded-For?

X-Forwarded-For 是一個 HTTP 請求頭,用于標識客戶端的原始 IP 地址,特別是在代理服務器環境中。問:如何防止 X-Forwarded-For 頭被偽造?

$remote_addr 替代 X-Forwarded-For,或者使用 Tomcat 的 RemoteIpValve 進行 IP 地址過濾。問:X-Forwarded-For 在 Web 應用中有哪些應用場景?