Docker API 錯誤處理與實踐指南

SQL注入產生的條件包括:

MySQL數據庫中的SQL注入攻擊尤為常見,因為MySQL是最受歡迎的開源數據庫之一。攻擊者可以通過SQL注入攻擊來收集數據庫信息、執行跨庫查詢甚至讀寫文件。

在MySQL注入中,攻擊者會使用一系列函數來收集數據庫信息,如操作系統信息、數據庫版本、數據庫名稱和用戶信息等。這些信息有助于攻擊者進一步攻擊數據庫。

version() # 查看數據庫版本

database() # 查看當前數據庫名

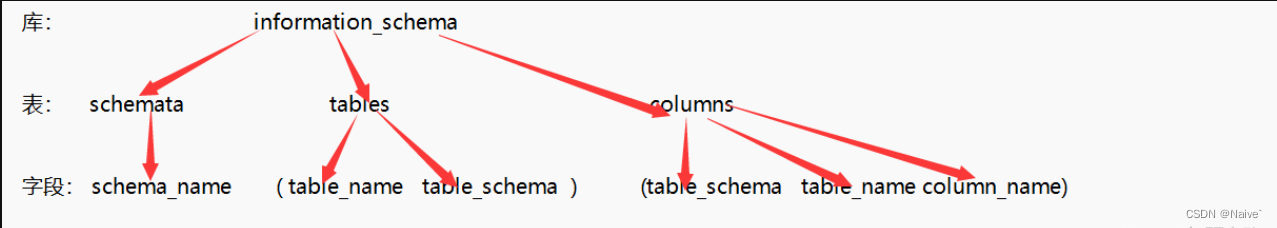

user() # 查看當前數據庫用戶MySQL 5.0版本以后引入了information_schema數據庫,其中包含了系統中所有數據庫、表、列等元數據信息。攻擊者可以通過查詢這些信息來獲取數據庫結構。

select schema_name from information_schema.schemata limit 0,1;

在SQL注入攻擊中,攻擊者需要使用MySQL的注釋符號來注釋掉注入語句之后的代碼,防止其被執行。MySQL中有兩種單行注釋方式:#和-- (后者后跟一個空格)。

跨庫注入攻擊允許攻擊者訪問并操作數據庫中的其他數據庫。這種攻擊通常需要高權限,因為只有root權限或管理員權限才能執行跨庫注入。

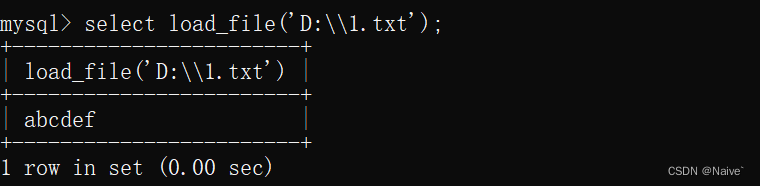

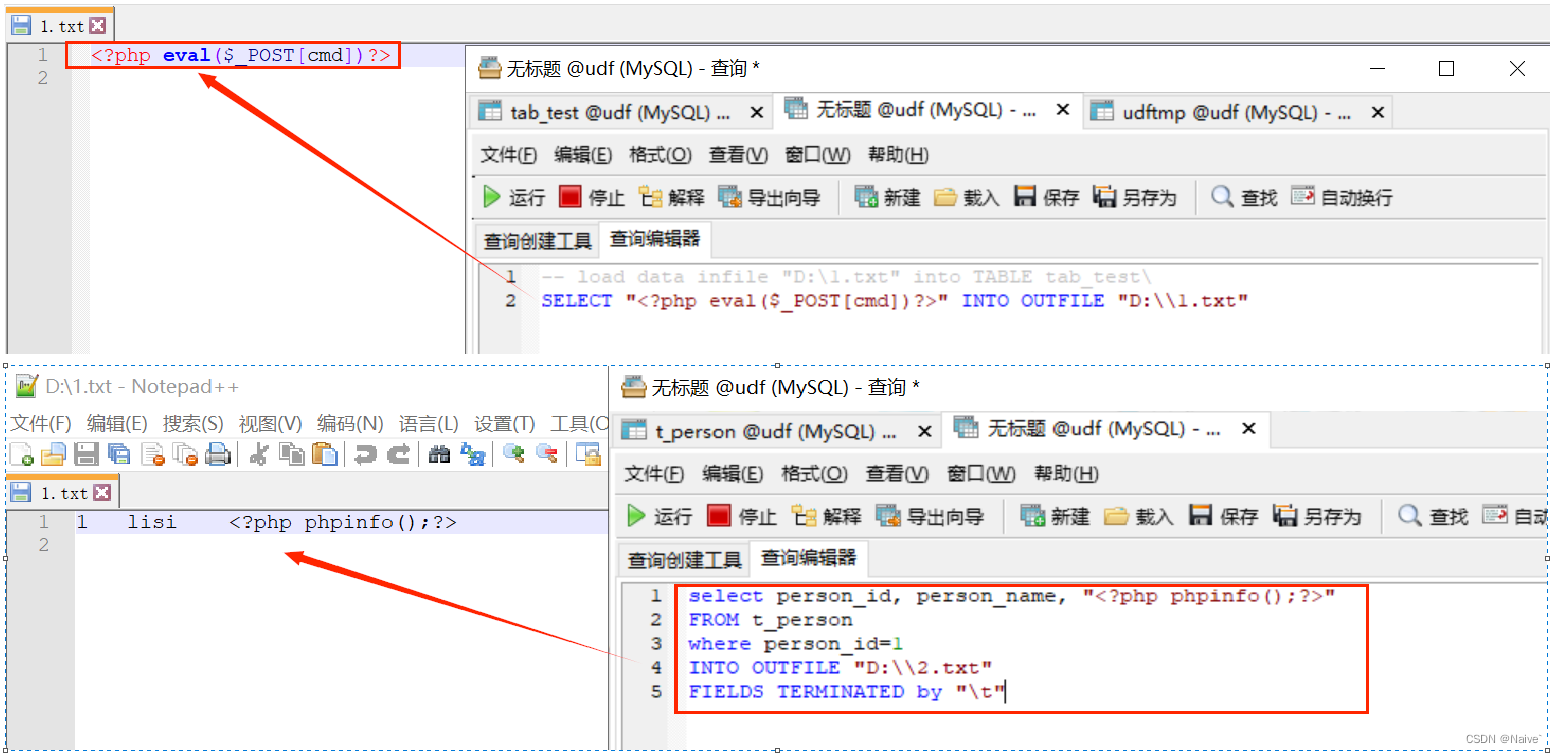

攻擊者可以通過SQL注入攻擊來讀取或寫入服務器上的文件。MySQL提供了多種文件讀寫函數,如load_file()和into outfile,攻擊者可以利用這些函數來讀取敏感文件或寫入惡意代碼。

load_file('/path/to/file');

select '' into outfile '/path/to/shell.php';

SQL注入可以根據注入點的類型、數據提交方式和執行效果進行分類。

數字型注入點是指URL參數或表單字段中的數值型輸入,攻擊者可以通過修改這些數值來注入惡意SQL代碼。例如,通過修改ID參數來獲取數據庫中其他記錄的信息。

id=1 union select 1,2,3;字符型注入點是指URL參數或表單字段中的字符串型輸入,攻擊者可以通過修改這些字符串來注入惡意SQL代碼。例如,通過修改用戶名或密碼字段來獲取數據庫中其他用戶的憑證。

name='admin'-- ';搜索性注入點是指在搜索框中輸入的搜索關鍵詞,攻擊者可以通過修改搜索關鍵詞來注入惡意SQL代碼。例如,通過在搜索框中輸入特定的SQL代碼來獲取數據庫中其他記錄的信息。

keyword='test' union select 1,2,3;Get注入是指通過HTTP GET請求的參數來注入惡意SQL代碼。攻擊者可以通過修改URL參數來注入SQL代碼。

Post注入是指通過HTTP POST請求的表單數據來注入惡意SQL代碼。攻擊者可以通過修改表單數據來注入SQL代碼。

Cookie注入是指通過HTTP請求中的Cookie字段來注入惡意SQL代碼。攻擊者可以通過修改Cookie值來注入SQL代碼。

Http頭部注入是指通過HTTP請求頭部的字段來注入惡意SQL代碼。攻擊者可以通過修改請求頭部的字段值來注入SQL代碼。

報錯注入是指利用數據庫的錯誤信息來獲取數據庫結構或數據的注入攻擊。攻擊者可以通過構造特定的SQL語句來觸發數據庫錯誤,從而獲取數據庫信息。

盲注是指在沒有明確錯誤信息的情況下,通過頁面的響應來判斷SQL語句執行結果的注入攻擊。盲注可以分為布爾盲注和時間盲注兩種類型。

堆疊注入是指在一條SQL語句的末尾添加多條SQL語句,使其一起執行的注入攻擊。堆疊注入需要數據庫支持多條SQL語句的執行,如MySQL的mysql_multi_query()函數。

寬字節注入是指利用MySQL對寬字節字符的處理特性來進行的注入攻擊。攻擊者可以通過構造特定的SQL語句來繞過過濾機制,注入惡意SQL代碼。

二次注入是指用戶輸入的數據被存儲到數據庫中,之后又被讀取出來再次執行的注入攻擊。二次注入需要攻擊者在數據存儲和讀取兩個階段都有機會注入惡意SQL代碼。

DNSlog帶外注入是指利用DNS解析日志來獲取數據庫信息的注入攻擊。攻擊者可以通過構造特定的SQL語句來觸發DNS解析請求,從而獲取數據庫信息。

答:SQL注入是一種網絡攻擊手段,攻擊者通過在Web應用程序的輸入字段中插入惡意SQL代碼,欺騙數據庫執行未授權的查詢,從而獲取、篡改或刪除數據庫中的數據。

答:防止SQL注入攻擊的方法包括:

答:盲注是一種SQL注入攻擊手法,在沒有明確錯誤信息的情況下,通過頁面的響應來判斷SQL語句執行結果。盲注可以分為布爾盲注和時間盲注兩種類型。

答:堆疊注入是一種SQL注入攻擊手法,攻擊者在一條SQL語句的末尾添加多條SQL語句,使其一起執行。堆疊注入需要數據庫支持多條SQL語句的執行,如MySQL的mysql_multi_query()函數。

答:寬字節注入是一種SQL注入攻擊手法,攻擊者利用MySQL對寬字節字符的處理特性來繞過過濾機制,注入惡意SQL代碼。