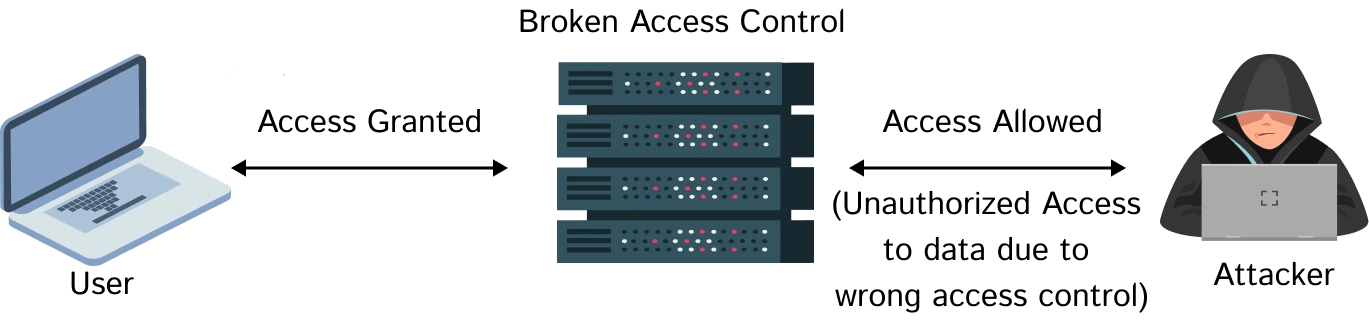

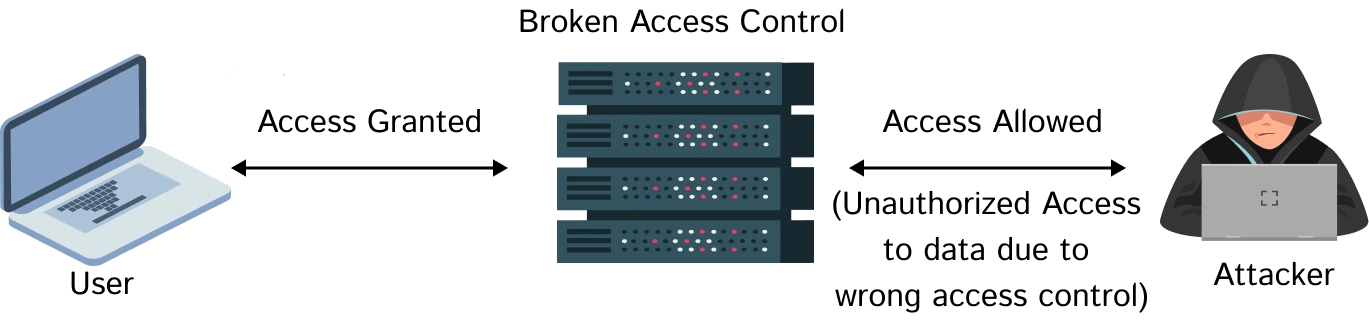

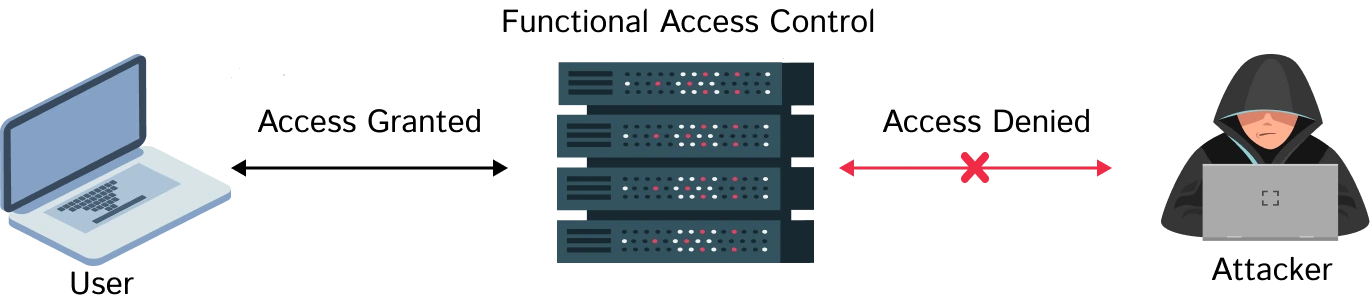

顧名思義,當(dāng) API 無(wú)法有效執(zhí)行訪(fǎng)問(wèn)規(guī)則時(shí),就會(huì)出現(xiàn)訪(fǎng)問(wèn)控制破壞漏洞。這種情況發(fā)生在 API 的訪(fǎng)問(wèn)控制措施存在缺陷或配置錯(cuò)誤時(shí),使未經(jīng)授權(quán)的用戶(hù)能夠訪(fǎng)問(wèn)敏感資源或執(zhí)行未經(jīng)授權(quán)的操作。

訪(fǎng)問(wèn)控制是應(yīng)用程序安全的重要方面,因?yàn)樗_保用戶(hù)根據(jù)其角色和職責(zé)獲得適當(dāng)?shù)臋?quán)限。當(dāng)訪(fǎng)問(wèn)控制失效時(shí),可能導(dǎo)致嚴(yán)重的安全威脅,包括數(shù)據(jù)泄露、未經(jīng)授權(quán)的修改和敏感信息的暴露。

在不同情況下可能導(dǎo)致未授權(quán)訪(fǎng)問(wèn)。以下是一些常見(jiàn)情景,攻擊者可以利用訪(fǎng)問(wèn)控制破壞的漏洞:

文章來(lái)源:Enhancing API Security: Mitigating the Risk of Broken Access Control