二、OAuth 2.0

OAuth 2.0是一種開放標準的協議,用于安全地授權第三方應用程序訪問用戶的資源,而無需共享用戶的憑據。這一協議在互聯網上廣泛應用,為許多應用和服務提供了強大的身份驗證和授權機制。

什么是OAuth 2.0?

OAuth 2.0是一種開放標準的授權協議,允許用戶授權第三方應用程序(如社交媒體應用、云存儲服務等)訪問其資源,而無需共享用戶名和密碼。這一協議最早于2012年發布,自那以來一直在不斷演化。OAuth 2.0的主要目標是提供一個安全、靈活的方式,以授權第三方應用程序訪問受保護的資源。

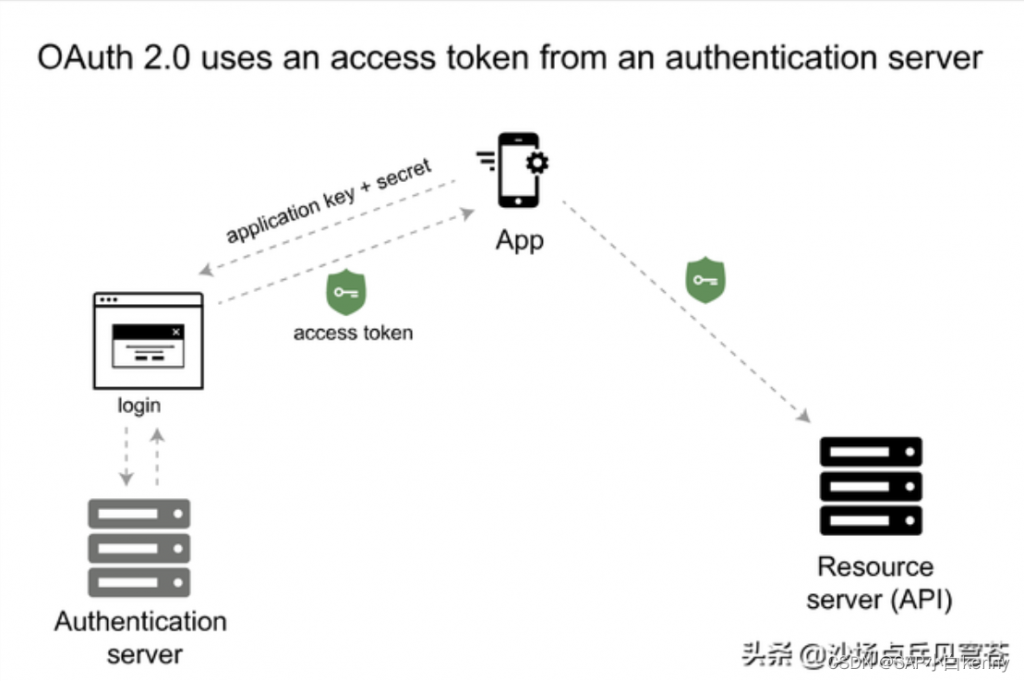

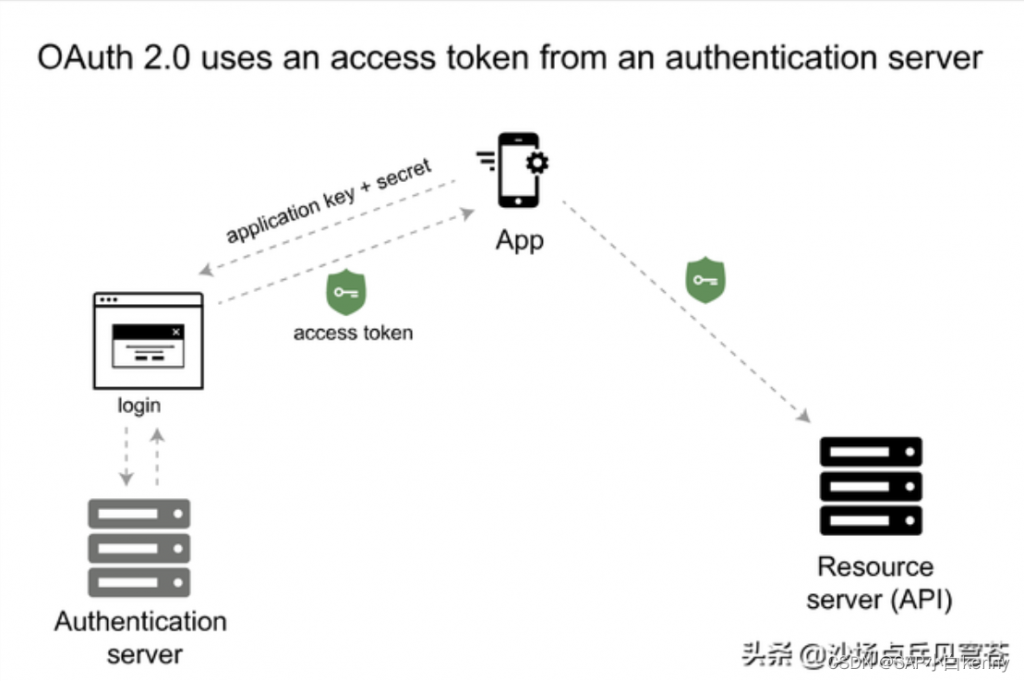

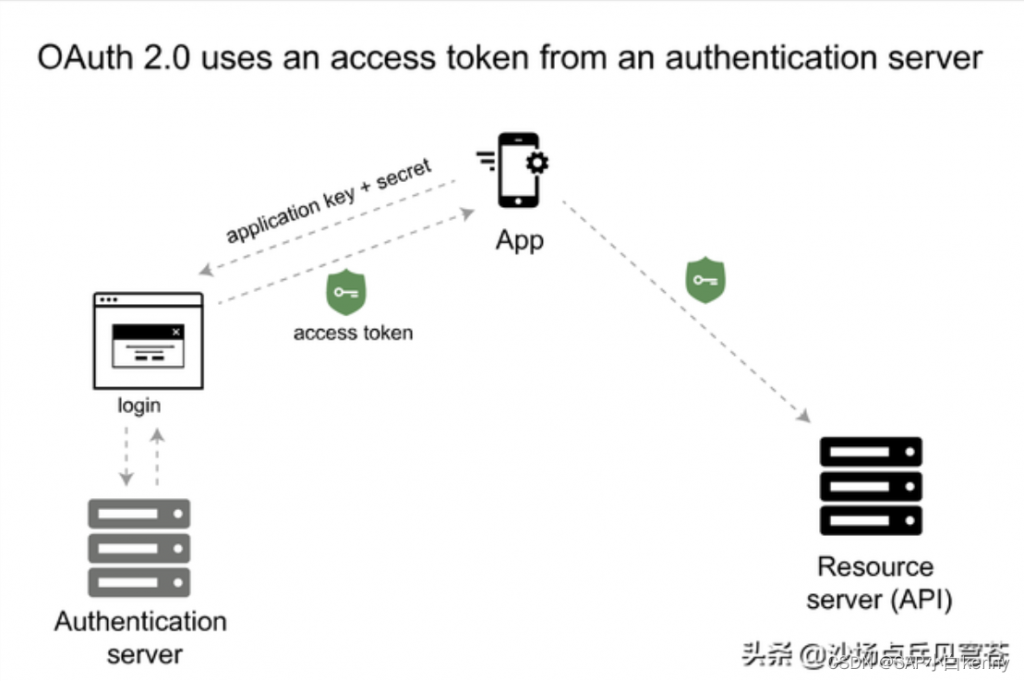

OAuth 2.0的工作原理

OAuth 2.0的核心概念包括以下角色:

- 資源所有者(Resource Owner):資源所有者是擁有受保護資源的用戶,例如一個社交媒體用戶擁有自己的照片。

- 客戶端(Client):客戶端是請求訪問資源的第三方應用程序,例如一個移動應用或網站。

- 授權服務器(Authorization Server):授權服務器是負責驗證資源所有者的身份并頒發訪問令牌(Access Token)的服務器。這通常是提供認證服務的服務提供商,如Facebook或Google。

- 資源服務器(Resource Server):資源服務器存儲受保護的資源,例如照片或文檔。

OAuth 2.0的工作流程如下:

- 客戶端請求資源,但沒有訪問權限。

- 客戶端將用戶重定向到授權服務器,并請求訪問權限。

- 資源所有者登錄并同意授權服務器向客戶端頒發訪問令牌。

- 授權服務器頒發訪問令牌給客戶端。

- 客戶端使用訪問令牌請求資源服務器訪問受保護資源。

- 資源服務器驗證令牌并允許或拒絕訪問。

這個流程允許客戶端訪問資源,同時確保了資源所有者的安全和隱私。

OAuth 2.0的重要概念

在深入研究OAuth 2.0時,以下是一些重要的概念:

- 授權類型(Grant Types):OAuth 2.0定義了不同的授權類型,如授權碼授權、密碼授權、客戶端憑據授權等,用于不同的應用場景。

- 訪問令牌(Access Token):訪問令牌是客戶端用來訪問受保護資源的令牌。它代表了用戶授權的證明。

- 刷新令牌(Refresh Token):刷新令牌允許客戶端獲取新的訪問令牌,而無需用戶再次登錄和授權。

- 范圍(Scope):范圍定義了訪問令牌的權限,例如讀取用戶的個人資料或寫入社交媒體帖子。

常見OAuth 2.0用途

OAuth 2.0在各種應用和服務中廣泛應用,其中包括:

- 社交登錄:許多網站和應用程序使用OAuth 2.0允許用戶通過他們的社交媒體帳戶登錄,簡化了注冊和登錄過程。

- 第三方應用程序訪問:移動應用程序和網站可以使用OAuth 2.0讓用戶授權訪問他們的受保護資源,如照片、文件或日歷。

- API授權:許多Web服務提供API,允許開發人員構建與其平臺集成的應用程序。OAuth 2.0用于授權這些應用程序訪問API。

- 單點登錄(SSO):OAuth 2.0可用于實現單點登錄,用戶只需一次登錄,即可訪問多個相關應用程序。

三、API 密鑰 vs OAuth 2.0

|

API 密鑰 |

OAuth 2.0 |

| 安全性需求 |

基礎安全特性,如靜態秘鑰 |

更高級的特性,如令牌失效和權限控制 |

| 用戶體驗 |

發者手動創建和管理 |

無縫的用戶授權體驗 |

| 應用類型 |

服務器到服務器的通信 |

第三方應用集成 |

在安全性需求方面,OAuth 2.0的設計提供了一系列高級安全特性,這些特性在API密鑰的身份驗證機制中是找不到的。API密鑰通常是簡單的憑證,用于驗證對API的訪問權限,但缺乏OAuth 2.0提供的令牌失效機制和對用戶權限進行細粒度控制的能力。一個顯著的優點是OAuth 2.0的令牌失效機制,它使得訪問令牌在一定時間后自動失效,從而降低了長期泄露風險。相比之下,API密鑰的有效性通常是永久的,除非顯式地撤銷或更改。此外,OAuth 2.0允許對用戶權限進行細粒度的控制,使得應用可以請求用戶授權的精確權限范圍,而不是全面訪問用戶的賬戶。這種權限的劃分不僅增強了安全性,也使得用戶可以更清楚地了解他們正在授權的內容。

在用戶體驗方面,OAuth 2.0提供了一個流暢而無縫的授權過程,用戶可以在不離開第三方應用的情況下,授權該應用訪問他們在其他服務上的數據。用戶不需要記住和輸入多個密碼,只需通過他們已經信任的服務進行一次登錄,就可以授權第三方應用訪問所需的數據。這種單點登錄(SSO)體驗大大簡化了用戶操作,減少了記憶負擔,同時也提高了用戶對新應用的接受度。相比之下,API密鑰通常需要由開發者手動創建和管理,用戶無法在不同的應用之間共享同一個API密鑰,這可能增加了用戶的操作復雜性和記憶負擔。

對于不同的應用類型,OAuth 2.0和API密鑰各有其適用場景。當涉及到第三方應用集成時,OAuth 2.0無疑是更合適的選擇。它不僅支持用戶對第三方應用授權訪問其資源,還能確保用戶的賬戶安全不被泄露。對于需要用戶授權的場景,OAuth 2.0提供了一個標準化和安全的框架。相反,API密鑰在服務器到服務器的通信中更為簡單有效。在這種場景下,通信雙方通常都是受信任的系統,API密鑰提供了一種快速且相對安全的身份驗證方法。它適用于那些不需要復雜用戶交互的后端服務集成,可以有效地控制服務之間的數據流。

四、認證和授權

1. 身份驗證

指當客戶端訪問服務端資源時,驗證客戶端是否合法的一種機制. eg: Core MVC中通過 app.UseAuthentication() 開啟。最常見的是通過 用戶名和密碼,來驗證您的身份。

2. 授權

指當客戶端經過身份認證后,能夠有限的訪問服務端資源的一種機制. eg: Core MVC中通過 app.UseAuthorization() 開啟。授權發生在系統成功驗證您的身份后,最終會授予您訪問資源(如信息,文件,數據庫,資金,位置,幾乎任何內容)的完全權限。簡單來說,授權決定了您訪問系統的能力以及達到的程度。驗證成功后,系統驗證您的身份后,即可授權您訪問系統資源。

二者比較:

舉一個容易理解的例子:

舉一個容易理解的例子:

用戶ypf要去博客網站發帖子,要通過輸入賬號:admin 密碼:123456,進行登錄,博客系統后臺驗證 admin 123456的賬號和密碼的合法性, 驗證賬號和密碼合法后,然后要賦予該賬號權限,比如:可以發博客,查看博客,但不能刪除博客,這個過程就是“身份認證”; 然后該用戶去刪除博客,系統要判斷該用戶是否有這個權限,這就是“授權”。

五、結論

在制定身份驗證策略時,關鍵在于仔細評估應用程序的特定要求與目標。對于追求簡易性與穩定的服務對服務通信,API密鑰提供了一種快速且輕量的解決方案。而對于強調安全性、易于監管,且面對復雜權限需求的應用,尤其是當涉及到用戶需對第三方應用授予權限時,OAuth 2.0以其提供的細粒度授權和管理的便捷性成為更優選擇。完善的認證體系需要綜合考慮用戶體驗、系統的安全防護、對資源訪問的控制靈活性以及長期的維護成本。在某些復雜場景下,結合API密鑰和OAuth 2.0的方法,利用二者的優點,可創造出既安全又高效的混合型認證體系,以此加強API整體的安全性和功能性。

五、相關鏈接

REST接口安全認證方式對比:API Key vs OAuth令牌 vs JWT_api keys、oauth、token-based、jwt-CSDN博客

B2B SaaS集成的最佳認證方法-b2b認證中心

API身份驗證和授權介紹_api key-CSDN博客

熱門推薦

一個賬號試用1000+ API

助力AI無縫鏈接物理世界 · 無需多次注冊

3000+提示詞助力AI大模型

和專業工程師共享工作效率翻倍的秘密

国内精品久久久久影院日本,日本中文字幕视频,99久久精品99999久久,又粗又大又黄又硬又爽毛片

蜜臀av性久久久久蜜臀aⅴ流畅

|

成人国产免费视频|

日韩精品乱码免费|

亚洲国产精品久久不卡毛片|

亚洲欧美aⅴ...|

亚洲图片欧美视频|

欧洲av在线精品|

日韩欧美国产电影|

久久久久久久久免费|

亚洲国产精品成人综合|

一区二区久久久久久|

一区二区高清视频在线观看|

欧美亚洲国产bt|

精品国产3级a|

亚洲欧洲日韩在线|

日韩精品乱码免费|

国产亚洲精品久|

怡红院av一区二区三区|

免费在线欧美视频|

caoporm超碰国产精品|

欧美午夜精品一区|

狠狠色综合色综合网络|

日本高清免费不卡视频|

日韩欧美高清dvd碟片|

成人性生交大片|

精品欧美一区二区三区精品久久|

国产精品久久久久久久久久免费看|

亚洲同性gay激情无套|

蜜臀av一区二区在线免费观看|

久久久美女艺术照精彩视频福利播放|

色综合久久综合网97色综合

|

成人一二三区视频|

奇米影视7777精品一区二区|

国产精品妹子av|

精品一区二区三区视频|

欧美性色黄大片手机版|

激情五月激情综合网|

亚洲高清免费观看高清完整版在线观看|

久久综合av免费|

美国十次综合导航|

一区二区三区精品久久久|

日本一区二区三区电影|

韩国av一区二区三区在线观看|

亚洲精品久久嫩草网站秘色|

国产欧美久久久精品影院|

欧美一区二区大片|

美女诱惑一区二区|

亚洲狠狠丁香婷婷综合久久久|

中文字幕乱码日本亚洲一区二区|

日韩你懂的在线观看|

在线观看国产91|

在线观看www91|

欧美无砖砖区免费|

欧洲精品中文字幕|

欧美日韩中文国产|

日韩精品每日更新|

亚洲成人动漫在线观看|

欧美浪妇xxxx高跟鞋交|

亚洲国产欧美一区二区三区丁香婷|

欧美国产日韩亚洲一区|

国产日产欧美一区二区三区|

国产无人区一区二区三区|

国产亚洲欧美激情|

国产精品国产馆在线真实露脸|

国产亚洲一本大道中文在线|

国产精品污网站|

1区2区3区欧美|

亚洲一区二区偷拍精品|

成人午夜在线播放|

国产高清亚洲一区|

日本一区二区三区四区|

国产视频在线观看一区二区三区|

精品第一国产综合精品aⅴ|

精品sm在线观看|

国产精品久久毛片a|

亚洲精品视频一区|

日韩高清一级片|

国产亚洲一区二区在线观看|

国产日韩精品久久久|

亚洲欧美电影院|

青青草国产精品97视觉盛宴|

国产在线国偷精品免费看|

亚洲三级免费电影|

亚洲午夜av在线|

国产一区二区三区精品欧美日韩一区二区三区

|

日韩精品欧美成人高清一区二区|

精品亚洲成a人|

99re热视频精品|

日本亚洲欧美天堂免费|

国产在线不卡一区|

色婷婷综合中文久久一本|

91精品国产色综合久久久蜜香臀|

久久久久99精品国产片|

亚洲一区视频在线|

国产成人免费在线视频|

欧美男人的天堂一二区|

粉嫩aⅴ一区二区三区四区五区|

亚洲欧美日韩精品久久久久|

午夜精品影院在线观看|

国产精品福利一区|

日本亚洲视频在线|

91成人在线观看喷潮|

亚洲精品一线二线三线无人区|

怡红院av一区二区三区|

久久激五月天综合精品|

亚洲欧洲中文日韩久久av乱码|

丝袜美腿亚洲综合|

av电影天堂一区二区在线观看|

51精品国自产在线|

欧美中文字幕一区二区三区亚洲|

日韩美女在线视频|

亚洲成人精品一区二区|

91网址在线看|

成人激情综合网站|

欧美成人艳星乳罩|

五月激情综合婷婷|

欧美日韩你懂的|

亚洲一区二区影院|

在线精品视频免费播放|

自拍视频在线观看一区二区|

国产福利精品一区二区|

91精品国产一区二区三区香蕉

|

亚洲国产激情av|

国产不卡一区视频|

久久精品无码一区二区三区|

蜜桃av噜噜一区二区三区小说|

91精品福利视频|

亚洲精品国产视频|

91网址在线看|

亚洲人成网站在线|

91成人在线精品|

亚洲国产裸拍裸体视频在线观看乱了

|

亚洲第一电影网|

欧美色图一区二区三区|

亚洲一区二区av电影|

在线免费不卡电影|

午夜精品久久久久久久99樱桃|

欧美最猛性xxxxx直播|

亚洲国产毛片aaaaa无费看|

欧美日韩一区小说|

男女男精品视频|

久久女同性恋中文字幕|

国产成人亚洲精品青草天美|

久久精品人人爽人人爽|

99久久综合狠狠综合久久|

国产精品初高中害羞小美女文|

91日韩在线专区|

天天色综合天天|

精品成人在线观看|

成年人网站91|

午夜精品久久久|

久久精品欧美日韩精品|

在线视频一区二区免费|

免费三级欧美电影|

国产日韩欧美制服另类|

91麻豆自制传媒国产之光|

香蕉影视欧美成人|

久久免费视频色|

91福利国产成人精品照片|

天堂一区二区在线|

国产亚洲精品超碰|

欧美午夜片在线观看|

久久国产日韩欧美精品|

中文字幕制服丝袜一区二区三区

|

日韩美女精品在线|

91精品国产综合久久国产大片|

国产河南妇女毛片精品久久久|

中文字幕日韩一区二区|

在线成人av影院|

99在线精品免费|

蜜桃一区二区三区在线观看|

亚洲色图欧美在线|

欧美精品一区二区三区一线天视频|

av不卡免费电影|

久久99国内精品|

亚洲成av人片一区二区|

久久精品一区二区三区四区|

欧美三级在线播放|

a级高清视频欧美日韩|

久国产精品韩国三级视频|

亚洲影视在线播放|

中文字幕一区三区|

久久久午夜精品理论片中文字幕|

欧美日韩黄色一区二区|

91社区在线播放|

成人av网站免费|

国产麻豆欧美日韩一区|

日本成人在线网站|

亚洲妇女屁股眼交7|

国产精品美女久久久久高潮|

精品少妇一区二区三区日产乱码

|

亚洲午夜成aⅴ人片|

一区在线播放视频|

欧美国产精品专区|

精品久久久久久久人人人人传媒

|

国产精品美女久久久久久久网站|

精品成人私密视频|

精品国产一区a|

2020国产成人综合网|

www久久精品|

舉一個容易理解的例子:

舉一個容易理解的例子: