基本 API 身份驗證,也稱為 Basic Auth,是驗證 API 請求的最簡單方法之一。在此身份驗證方法中,用戶名和密碼的組合在請求的 HTTP 標頭中發送,并以 Base64 格式編碼。需要注意的是,這是一種基本身份驗證方法,更適合不需要強大安全性的場景。為了保護您的 API 免受攻擊者的攻擊,始終建議添加多種安全功能。

API 密鑰身份驗證是一種基于令牌的身份驗證方法,要求用戶/客戶端應用程序在其請求中提供唯一密鑰。每個客戶端都會被分配一個唯一的 API 密鑰,該密鑰包含在請求標頭中。然后,服務器使用這些密鑰對用戶進行身份驗證并提供必要的 API 資源。

但是,需要注意的是,在管理大量客戶端時,管理 API 密鑰可能具有挑戰性。此外,密鑰也有可能暴露給惡意用戶。將此方法與其他保護 API 的方法結合使用總是更安全的。

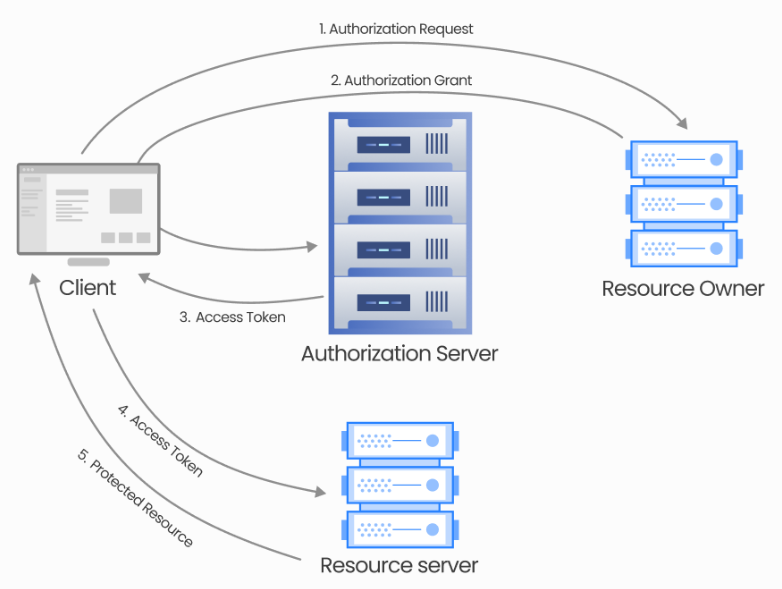

開放式身份驗證 (OAuth)用于對第三方應用程序進行身份驗證,以代表用戶訪問資源。此 API 身份驗證方法使用訪問令牌進行驗證。該過程需要使用各種流程來生成訪問令牌,這有助于驗證用戶而無需共享實際憑據。

使用 OAuth 2.0,您可以安全靈活地管理 API 身份驗證,尤其是當第三方應用程序需要控制對用戶資源的訪問時。但是,在實施過程中必須徹底遵循最佳實踐和指南,以完全保護您的 API。

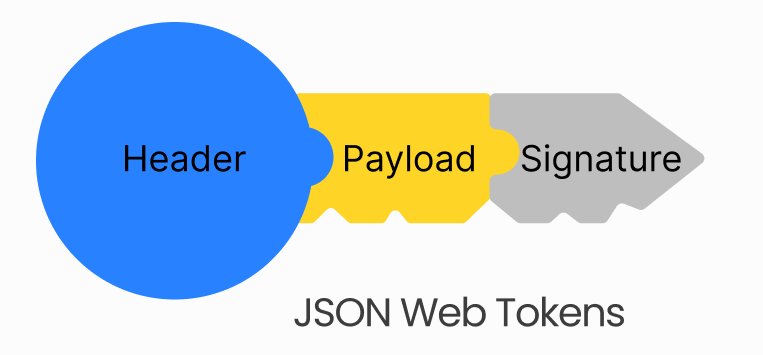

JSON Web Tokens (JWT)是常用的 API 身份驗證方法之一,常用于 OAuth 2.0 流程。在此方法中,信息使用 JavaScript 對象表示法 (JSON) 對象在兩個服務器之間傳輸。顧名思義,這也是一種基于令牌的身份驗證方法。

與 OAuth 類似,遵循 JWT 實施的最佳實踐(包括正確的令牌驗證、安全密鑰存儲和其他指南)以保護 API 和用戶數據非常重要。

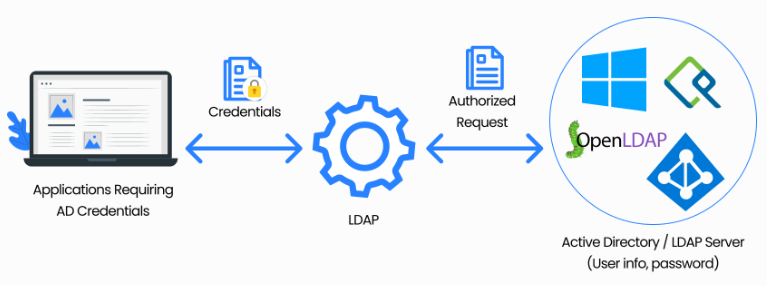

網絡中的用戶、計算機和各種資源都可以通過 Active Directory (AD) 或任何 LDAP 服務器進行集中管理,這些服務器既是數據庫又是服務集合。通過 Active Directory/LDAP 服務器,不同的用戶可以連接到完成任務所需的網絡資源。可以使用LDAP 身份驗證通過 LDAP 或 LDAPS 協議來驗證請求訪問此類資源或服務的用戶的身份。這種機制通常擴展用于 API 的身份驗證。

在此 API 身份驗證過程中,用戶傳遞其登錄憑據,然后從 Active Directory/LDAP 服務器進行身份驗證。LDAP 身份驗證成功后,API 將返回有效響應。

必須注意的是,如果 LDAP 服務器不可用,則所有依賴服務器的身份驗證過程都會受到影響,從而進一步導致服務中斷。因此,建議在 API 網關中配置后備 LDAP 服務器。

此外,在現有系統上配置和集成 LDAP 身份驗證比其他 API 身份驗證方法略微復雜。但是,如果組織已經在其整個 IT 基礎架構中使用 Active Directory 或任何其他 LDAP 服務器(如 OpenLDAP、FreeIPA 等)作為 IDP(身份提供商),并進一步將其擴展到 API 授權,那么集成此方法將變得更加容易。

文章來源:API Authentication Know-How: The What, Why, and How of Protecting Your API