安全訪問服務(wù)-Auth0

專用API

【更新時(shí)間: 2024.08.26】

Auth0 是一個(gè)易于實(shí)施、適應(yīng)性強(qiáng)的身份驗(yàn)證和授權(quán)平臺,基本上,我們讓您的登錄框變得非常棒。

|

瀏覽次數(shù)

74

采購人數(shù)

0

試用次數(shù)

0

SLA: N/A

SLA: N/A

響應(yīng): N/A

響應(yīng): N/A

適用于個(gè)人&企業(yè)

適用于個(gè)人&企業(yè)

收藏

×

完成

取消

×

書簽名稱

確定

|

- API詳情

- 定價(jià)

- 使用指南

- 常見 FAQ

- 關(guān)于我們

- 相關(guān)推薦

什么是Auth0的安全訪問服務(wù)?

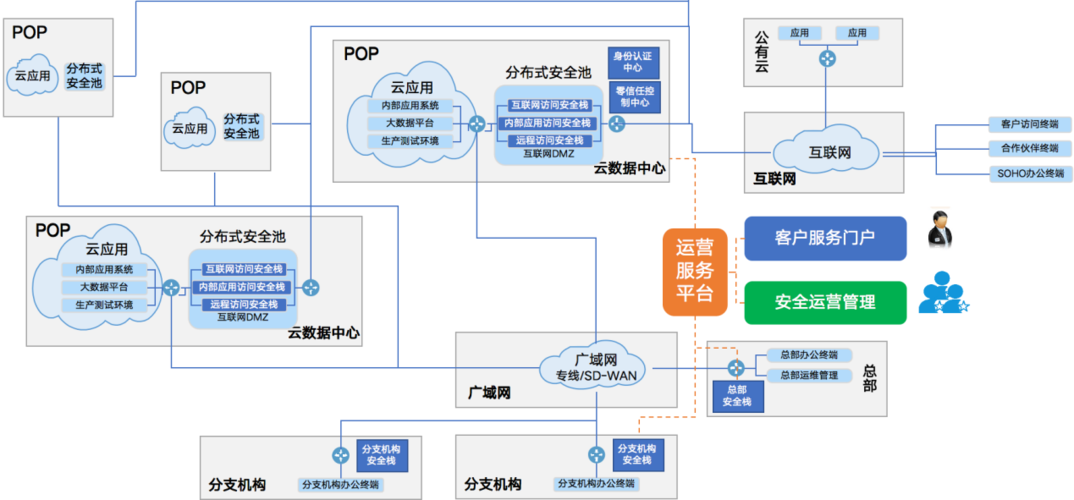

"安全訪問服務(wù)-Auth0" 是一個(gè)易于實(shí)施且適應(yīng)性強(qiáng)的身份驗(yàn)證和授權(quán)平臺。它旨在幫助企業(yè)構(gòu)建安全、便捷且符合用戶期望的登錄體驗(yàn)。Auth0 提供了一個(gè)全面的解決方案,用于管理用戶身份、訪問控制和認(rèn)證流程,以確保只有合法的用戶才能訪問企業(yè)的應(yīng)用程序和資源。

Auth0的安全訪問服務(wù)有哪些核心功能?

- 多因素認(rèn)證(MFA):支持多種多因素認(rèn)證方式,如短信驗(yàn)證碼、電子郵件驗(yàn)證碼、硬件令牌等,以增強(qiáng)賬戶安全性。

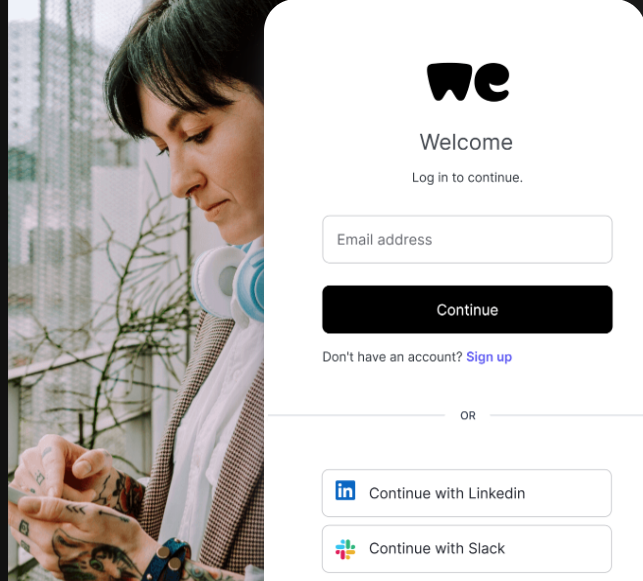

- 社交登錄集成:允許用戶使用社交媒體賬戶(如Facebook、Google等)登錄應(yīng)用程序,減少用戶摩擦并提高用戶體驗(yàn)。

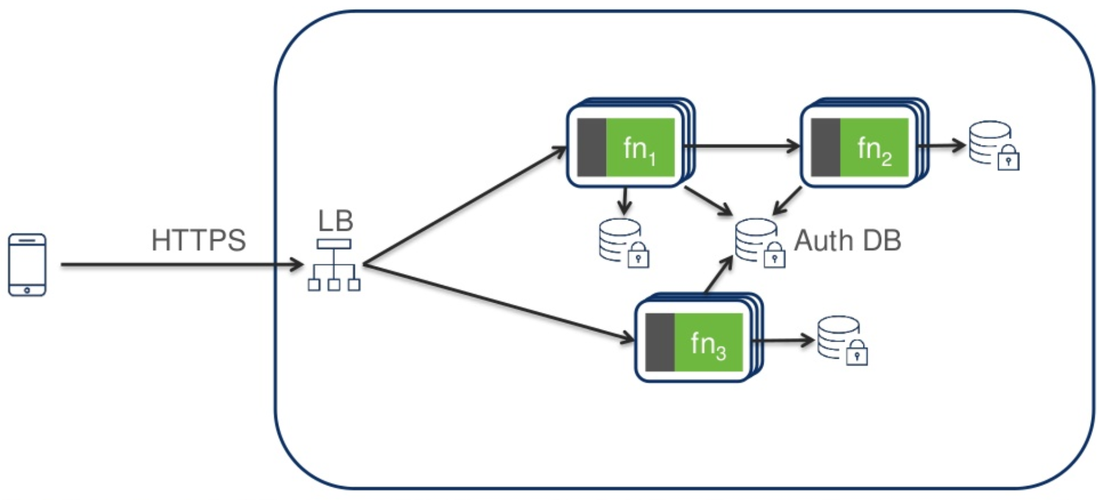

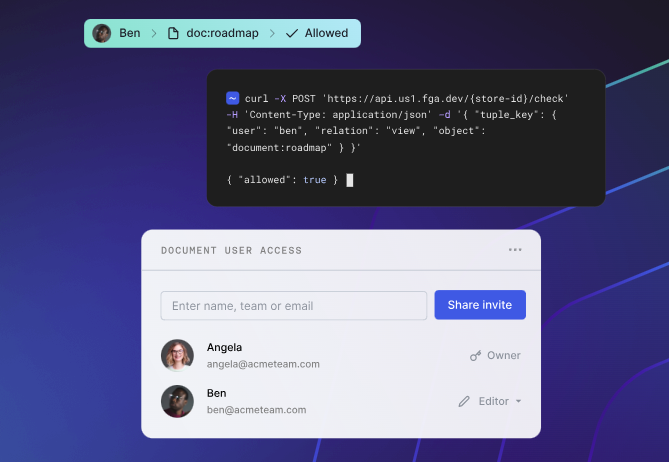

- 細(xì)粒度授權(quán):通過易于使用的API實(shí)現(xiàn)用戶協(xié)作和細(xì)粒度的訪問控制,確保用戶只能訪問其被授權(quán)的資源。

- 無縫登錄體驗(yàn):提供自定義登錄框和無縫集成功能,使登錄過程既方便又安全。

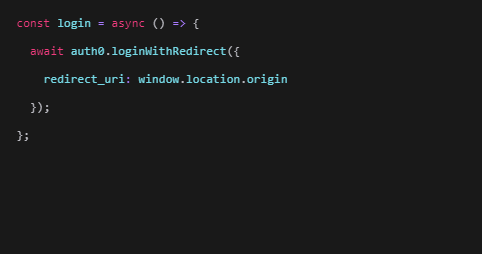

- 可擴(kuò)展性和靈活性:支持多種語言和框架,提供30多個(gè)SDK和快速入門指南,幫助開發(fā)者輕松集成Auth0到他們的應(yīng)用程序中。

- 客戶身份和訪問管理(CIAM):與Okta等合作伙伴聯(lián)手,共同構(gòu)建更好的客戶身份解決方案,降低安全性和合規(guī)性風(fēng)險(xiǎn)。

Auth0的安全訪問服務(wù)的核心優(yōu)勢是什么?

|

只需五分鐘即可在任何應(yīng)用程序中實(shí)現(xiàn) Auth0 只需幾行代碼,您就可以將 Auth0 集成到使用任何語言和任何框架編寫的任何應(yīng)用中。我們提供 30 多個(gè) SDK 和快速入門,以幫助您成功實(shí)施 |

| 可隨您擴(kuò)展的細(xì)粒度授權(quán) 通過易于使用的 API 在您的應(yīng)用程序中實(shí)現(xiàn)用戶協(xié)作和細(xì)粒度的訪問控制。 |

|

|

一切始于客戶身份 從通過無縫登錄改善客戶體驗(yàn)到使 MFA 像單擊按鈕一樣簡單 - 您的登錄框必須在用戶便利性、隱私和安全性之間找到適當(dāng)?shù)钠胶狻?br />這就是 Okta 和 Auth0 聯(lián)手的原因。因?yàn)槲覀冎溃覀兛梢怨餐瑤椭鷺?gòu)建更好的客戶身份 (CIAM)解決方案,從而降低安全性和合規(guī)性風(fēng)險(xiǎn)、改善您的用戶體驗(yàn)并幫助您的開發(fā)人員最大限度地利用他們的時(shí)間。 |

在哪些場景會用到Auth0的安全訪問服務(wù)?

- 企業(yè)應(yīng)用單點(diǎn)登錄(SSO):

- 場景描述:企業(yè)內(nèi)部多個(gè)應(yīng)用需要統(tǒng)一的登錄入口,以提高員工工作效率并簡化管理流程。

- API接口應(yīng)用:使用Auth0的API接口實(shí)現(xiàn)單點(diǎn)登錄功能,員工只需一次登錄即可訪問所有授權(quán)的應(yīng)用。

- B2B和B2C業(yè)務(wù)場景下的身份管理:

- 場景描述:企業(yè)需要在B2B(企業(yè)對企業(yè))和B2C(企業(yè)對消費(fèi)者)業(yè)務(wù)場景中管理不同用戶的身份和訪問權(quán)限。

- API接口應(yīng)用:通過Auth0的API接口,企業(yè)可以靈活地配置和管理不同用戶群體的身份信息和訪問權(quán)限,確保業(yè)務(wù)安全高效運(yùn)行。

- 金融服務(wù)的多因素身份驗(yàn)證:

- 場景描述:金融服務(wù)行業(yè)對安全性要求極高,尤其是在處理高風(fēng)險(xiǎn)/高價(jià)值交易時(shí)。

- API接口應(yīng)用:利用Auth0的API接口集成多因素身份驗(yàn)證功能,為金融服務(wù)提供額外的安全層,防止賬戶被非法訪問。

- 社交登錄和用戶體驗(yàn)優(yōu)化:

- 場景描述:零售、出版和旅行等行業(yè)需要優(yōu)化用戶體驗(yàn)并促進(jìn)用戶轉(zhuǎn)化。

- API接口應(yīng)用:通過Auth0的API接口集成社交登錄功能,降低用戶注冊和登錄的復(fù)雜性,提高用戶體驗(yàn)。同時(shí),還可以利用用戶資料數(shù)據(jù)優(yōu)化個(gè)性化推薦和營銷策略。

B2C

B2B

以500活躍用戶數(shù)為基準(zhǔn),更多規(guī)格請查看:https://auth0.com/pricing

1. 安裝并啟用 mod_auth_openidc 模塊

首先,您需要安裝mod_auth_openidcApache 的模塊。

您可以從Github并為您的操作系統(tǒng)安裝它們。如果您的操作系統(tǒng)與任何二進(jìn)制文件不兼容,您仍然可以

從源代碼構(gòu)建。安裝完成后,你只需要為 Apache 啟用它(如果你使用的是 Windows,你可以使用a2enmod在你的系統(tǒng)上工作)

2. 使用您的 Auth0 帳戶信息配置模塊

/etc/apache2/mods-available現(xiàn)在您應(yīng)該在通常安裝 Apache 模塊的文件夾下獲得一個(gè)新的配置文件(在 Windows 上,您需要使用/apache/conf/httpd.conf文件)。

3. 配置 Auth0 設(shè)置

在您的應(yīng)用程序設(shè)置中添加一個(gè)新的允許回調(diào),它等于OIDCRedirectURI。

現(xiàn)在,轉(zhuǎn)到高級設(shè)置中的 OAuth 部分并更改JsonWebToken Token Signature Algorithm為 RS256。

4. 授權(quán)

您可以配置 Apache 根據(jù)用戶的屬性來保護(hù)某個(gè)位置。

指南詳情鏈接:https://auth0.com/docs/quickstart/webapp/apache#configuring-auth0-settings

B2C

B2B

以500活躍用戶數(shù)為基準(zhǔn),更多規(guī)格請查看:https://auth0.com/pricing

1. 安裝并啟用 mod_auth_openidc 模塊

首先,您需要安裝mod_auth_openidcApache 的模塊。

您可以從Github并為您的操作系統(tǒng)安裝它們。如果您的操作系統(tǒng)與任何二進(jìn)制文件不兼容,您仍然可以

從源代碼構(gòu)建。安裝完成后,你只需要為 Apache 啟用它(如果你使用的是 Windows,你可以使用a2enmod在你的系統(tǒng)上工作)

2. 使用您的 Auth0 帳戶信息配置模塊

/etc/apache2/mods-available現(xiàn)在您應(yīng)該在通常安裝 Apache 模塊的文件夾下獲得一個(gè)新的配置文件(在 Windows 上,您需要使用/apache/conf/httpd.conf文件)。

3. 配置 Auth0 設(shè)置

在您的應(yīng)用程序設(shè)置中添加一個(gè)新的允許回調(diào),它等于OIDCRedirectURI。

現(xiàn)在,轉(zhuǎn)到高級設(shè)置中的 OAuth 部分并更改JsonWebToken Token Signature Algorithm為 RS256。

4. 授權(quán)

您可以配置 Apache 根據(jù)用戶的屬性來保護(hù)某個(gè)位置。

指南詳情鏈接:https://auth0.com/docs/quickstart/webapp/apache#configuring-auth0-settings